¿Credenciales filtradas?start here

El peligro de una brecha es inminente; ya podrían estar perfilándote en la Dark Web. Descubre esas oscuras amenazas antes de que ocurran sus peores consecuencias.

Los datos que buscan los cibercriminales y cómo los usan para explotar tus vulnerabilidades

¡La información es poder!

de cargos

Los criminales pueden acceder a las plataformas de tu empresa si consiguen las credenciales.

Tus datos se convierten en rehenes y deberás pagar a los cibercriminales para poder recuperarlos. A menudo sin éxito.

Los criminales pueden solicitar tarjetas de crédito, préstamos, o abrir cuentas a nombre de otros.

La información personal a menudo se utiliza para responder preguntas de seguridad.

"El costo promedio de una brecha de datos ascendió de 4,45 a 4,88 millones de dólares en 2023, un alza del 10% y el mayor aumento desde la pandemia."

Reporte: El costo de una Brecha de Datos 2024

IBM

"Al examinar algunas de las víctimas que ingresaron a los sitios de extorsión de ransomware, descubrimos que el 54 % de las víctimas tenían sus dominios apareciendo en al menos un registro de un ladrón de información o en publicaciones de mercados, y el 40 % de esos registros contenían direcciones de correo electrónico corporativas."

Informe de investigaciones sobre violaciones de datos de 2025

Verizon Business

Detenga los ataques basados en credenciales antes de que lleguen a su red

Presentamos la solución de monitoreo de infracciones de Prey:

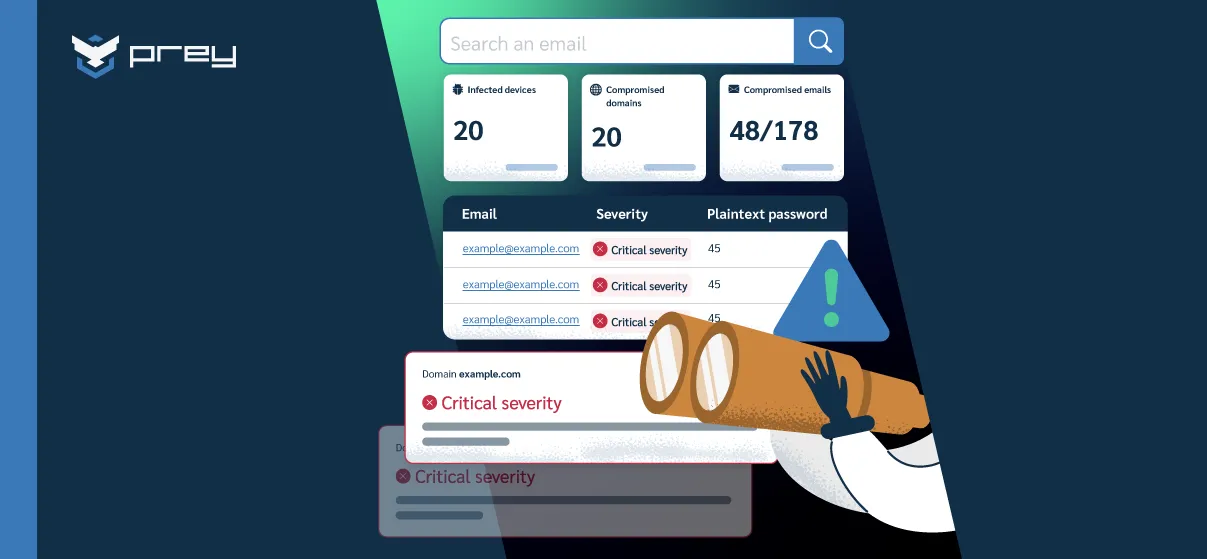

Visibilidad y control completos sobre la exposición de las credenciales de la dark web de su empresa.

Detenga el robo de credenciales con la vigilancia de la Dark Web de Breach Monitoring

Supervisa tus correos electrónicos o tu dominio completo según tu caso de uso.

Obtén un completo reporte para comprobar si tus datos confidenciales están a salvo y cumpliendo con las normas.

Añade una capa de inteligencia y recibe alertas para ser el primero en enterarte de posibles violaciones de datos.

Identifica el nivel de riesgo de tus datos antes de que la situación empeore. Aprende a prevenir futuras filtraciones.

Identifica inmediatamente los riesgos en tu organización

Las amenazas se infiltran silenciosamente en tu perímetro digital, listas para comprometer todo lo que tu equipo ha construido.

Protege tus correos electrónicos y los dominios de tu empresa y recibe reportes actualizados que contienen filtraciones pasadas y actuales que ya están ahí fuera.

Prey scans the depths of the web to find the data from your emails in the wild. We'll score your account and make weekly updates of captured data to help you take action!

Averigua dónde se están produciendo las filtraciones, cuáles son sus fuentes y qué tipo de información está ahí fuera. Identifica tus puntos débiles.

Elabora un plan para evitar más filtraciones de datos, actualiza las credenciales y educa a tu equipo sobre buenas prácticas para impedir el acceso de extraños.

Cuenta con nuestro continuo monitoreo y el reporte semanal para mantener prácticas saludables de seguridad en tu organización.

¿Para quién es?

Organizaciones de todos los tamaños que buscan monitorear datos confidenciales y mantener la confidencialidad de la información de clientes, negocios o personal, evitando que caiga en manos equivocadas.

Para equipos de TI que gestionan personal remoto

Instituciones financieras que necesitan proteger los datos de sus clientes

Proveedores de atención médica que buscan mantener el cumplimiento

Organizaciones educativas que protegen los datos de estudiantes y personal

Prey presenta:

Breach Monitoring

Supervisión proactiva de credenciales y detección temprana de amenazas de seguridad.

- Credenciales expuestas en la Dark Web

- Dispositivos infectados por malware e información UUID

- Registros generales y específicos de brechas de datos

- Fechas de exposición de los datos

- Información sobre el origen de las brechas

- Cronología del recuento de filtraciones

- Informe general de exposición relacionada con dominios

- Actualización semanal de los datos

- Todos los datos de la oferta de monitoreo por correos

- Monitorea todos los activos de tu organización

- Protege todos los correos que tengan el mismo dominio

- Actualización semanal de datos

Conoce el riesgo de tu exposición en la Dark Web

Obtén una imagen completa de las vulnerabilidades de tu organización con tu reporte semanal.

Preguntas frecuentes

Breach Monitoring de Prey es un servicio siempre activo que escanea la dark web en busca de credenciales robadas y datos sensibles relacionados con tu dominio o correo electrónico. Te entrega un reporte de actualización semanal con información detallada para ayudarte a entender posibles riesgos y prevenir futuras filtraciones. Semana a semana obtienes un puntaje de severidad acorde a tu nivel de exposición.

Una brecha ocurre cuando personas no autorizadas acceden a información confidencial—como credenciales de inicio de sesión, datos personales (PII) o información financiera—a través de hackeos, malware, amenazas internas o exposiciones accidentales.

Prey trabaja con un proveedor externo de inteligencia de amenazas que utiliza herramientas avanzadas e inteligencia humana para recolectar y validar datos filtrados de la dark web. Esta información se almacena en una base de datos centralizada, que Prey utiliza para comparar con tus dominios o correos electrónicos.

Monitoreamos correos electrónicos o dominios contra cientos de nuevas bases de datos comprometidas que se agregan semanalmente. Los reportes pueden incluir compromisos en sistemas internos por malware, filtraciones de credenciales, infecciones por keyloggers, inicios de sesión en la nube y exposición de datos personales.

Sí. El reporte de severidad inicial recoge datos reales de la dark web vinculados a tu correo o dominio. Incluye número de brechas, tasa de reutilización de contraseñas, fecha de última exposición y más. También puedes exportar un archivo CSV con todos los detalles.

Las filtraciones antiguas, resueltas o no, ayudan a identificar patrones y debilidades para prevenir ataques futuros. Los cibercriminales suelen reutilizar datos antiguos para phishing, ataques de relleno de credenciales (stuffing) o ingeniería social. Incluimos fechas de brecha, adquisición y divulgación pública para mayor contexto.

Las suscripciones siguen los ciclos de facturación de Prey (mensual o anual) y pueden comprarse por separado. El monitoreo por dominio incluye todos los correos que coincidan; el monitoreo por correo se cobra por dirección de email. No se emitirán reembolsos por cuentas sin actividad de brechas.

No, Breach Monitoring es un servicio independiente. Mientras que Prey protege dispositivos, Breach Monitoring se enfoca en tu presencia digital (correo/dominio). Son servicios complementarios pero funcionan por separado, no se necesita el agente de Prey.

Actualmente el servicio no incluye notificaciones ni herramientas de gestión de registros en el panel. Los reportes se actualizan semanalmente y pueden exportarse. Las funciones de etiquetado, marcado y resolución de filtraciones están en planificación para un futuro desarrollo.

Las herramientas gratuitas suelen detectar brechas con retraso y no acceden a foros criminales ocultos. El proveedor de Prey utiliza análisis de cibercrimen, investigadores de seguridad y métodos propios para acceder a datos filtrados antes de que sean públicos, ofreciendo la información útil mucho más rápido, permitiéndote actuar antes de que se convierta en un problema mayor.

Actualmente estamos desarrollando una solución para MSPs, que estará disponible para clientes nuevos y existentes. Contacta a nuestro equipo de ventas para recibir notificaciones cuando esté disponible.