Las filtraciones de credenciales: la brecha silenciosa

Tus dispositivos están protegidos, los firewalls funcionando, el MFA activado… parece que todo está bajo control, ¿verdad? Pero, ¿qué hay de las credenciales? Hoy en día, son el nuevo punto débil, y los atacantes lo saben. Olvídate del ataque por fuerza bruta: la amenaza más común ahora es más simple y sigilosa. Los atacantes ya no están forzando el acceso, están iniciando sesión.

Informes recientes muestran que cerca del 80 % de las brechas involucran credenciales robadas, obtenidas de forma silenciosa por malware especializado —como los infostealers— en dispositivos comprometidos, bases de datos filtradas y foros activos en la dark web. No se trata de una pequeña fuga: es una avalancha, alimentada por las complejidades del trabajo remoto, el uso repetido de contraseñas y esa lista interminable de apps en la nube que tus equipos usan a diario. El riesgo no para de crecer.

¿Y lo peor? Enterarte cuando ya es demasiado tarde: cuentas comprometidas, sistemas secuestrados, datos sensibles perdidos… y tú, lidiando con las consecuencias. Esa reacción tardía es precisamente lo que quita el sueño a los líderes de TI.

Presentamos Breach Monitoring: nuestra herramienta de monitoreo en la dark web

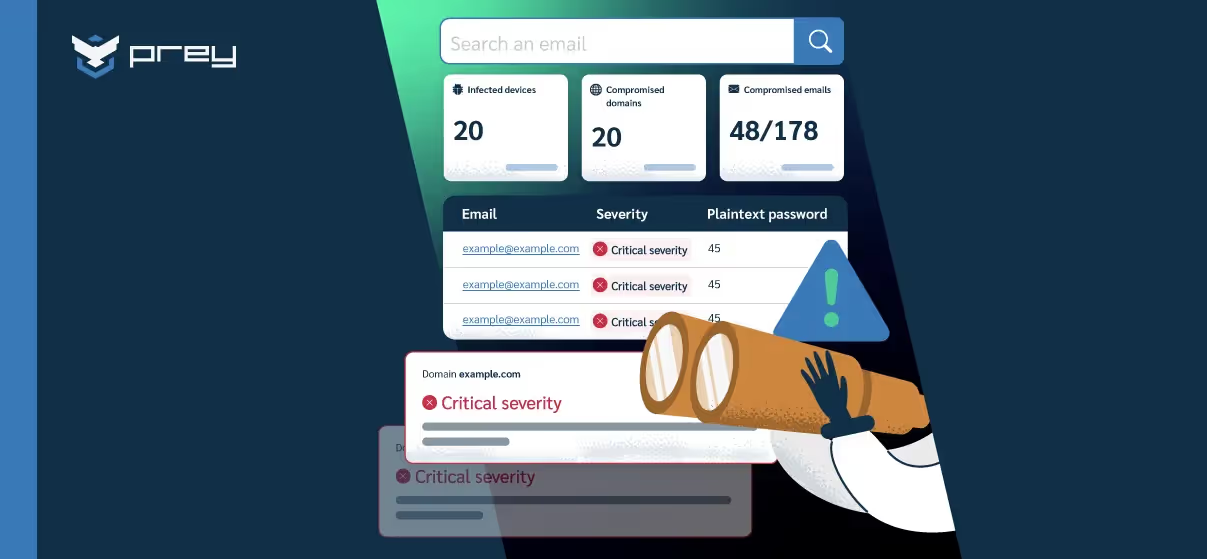

Hoy lanzamos oficialmente Prey Breach Monitoring: una nueva defensa integrada contra ataques que aprovechan credenciales comprometidas. Creamos esta herramienta para darte una forma proactiva de saber si los datos de tu organización han sido expuestos en línea.

Prey Breach Monitoring es nuestra solución de monitoreo de exposiciones y dark web, diseñada para darle al equipo de TI una oportunidad real de anticiparse. Escaneamos foros de la dark web y otras comunidades delictivas en busca de correos electrónicos y dominios vinculados a tu empresa que hayan sido filtrados en brechas de datos. Si detectamos algo, lo registramos de inmediato y actualizamos tu informe lo antes posible.

¿Nuestra ventaja? Nos asociamos con proveedores especializados en inteligencia de amenazas que van más allá de los escaneos superficiales. Tienen acceso cuidadosamente construido a foros criminales cerrados, grupos privados de mensajería y otras comunidades ocultas donde los datos robados suelen compartirse o venderse antes de aparecer en la dark web pública o en anuncios oficiales de brechas. Esta inteligencia temprana te da una ventaja crítica para restablecer contraseñas, asegurar cuentas y neutralizar amenazas antes de que se conviertan en un problema mayor.

Activa Breach Monitoring a tu manera: Solución independiente o integrada

Poner en marcha Prey Breach Monitoring es simple y se adapta a la forma en que trabajas.

¿Necesitas una herramienta enfocada exclusivamente en inteligencia de la dark web? Buenas noticias: Breach Monitoring está disponible como una licencia independiente. Puedes implementarla rápidamente para obtener visibilidad crítica sobre la exposición de credenciales, sin necesidad de contratar toda la suite de gestión de dispositivos si no es tu prioridad en este momento.

¿Ya gestionas tu flota con la plataforma Prey? Aún mejor. Para los usuarios actuales, Breach Monitoring se integra de forma nativa en tu panel de control de siempre. No tienes que instalar nada nuevo ni configurar nada adicional.

Qué puedes hacer con Breach Monitoring

Cuando los datos se filtran, cada segundo cuenta, y adivinar no es una estrategia. Prey Breach Monitoring te da las herramientas para detectar un problema a tiempo, evaluar el riesgo y actuar rápido para contenerlo. Ya sea que protejas un par de laptops o todo un equipo remoto, el objetivo es el mismo: saber qué está en riesgo, qué significa y qué hacer al respecto. Así te ayuda Breach Monitoring a mantener el control:

Recibe documentación sobre nuevos datos expuestos

Prey escanea constantemente la dark web, foros de hackers y bases de datos filtradas en busca de credenciales, datos personales e incluso información financiera vinculada a tus usuarios. Serás el primero en enterarte si algo aparece, para que puedas actuar antes que nadie.

Monitorea correos individuales o todo tu dominio

Tú eliges: puedes vigilar unas pocas cuentas de correo o todo el dominio de tu empresa. De cualquier forma, Prey te da visibilidad total sobre dónde están apareciendo tus datos y cuán expuesta está realmente tu organización.

Informes semanales con niveles de riesgo

Cada semana recibirás un reporte actualizado con una calificación de exposición que te ayuda a medir el nivel de riesgo. Usa esta información para priorizar respuestas y mantener al equipo alineado.

Entiende qué requiere atención urgente

Breach Monitoring no te lanza una lista interminable de datos crudos; te entrega información útil y procesada: correos, usuarios e incluso datos bancarios expuestos. Así puedes decidir qué atender primero, según quién está afectado y qué tan crítico es su rol.

Actúa rápidamente

Cuando se detecta una brecha, puedes responder de inmediato usando las herramientas de Prey: bloquear dispositivos, enviar alertas o incluso borrar equipos de forma remota. La idea es conectar los hallazgos de Breach Monitoring con acciones concretas sobre tus dispositivos.

Detecta patrones a lo largo del tiempo

Aunque Breach Monitoring no analiza tendencias automáticamente, tú puedes hacerlo. Al revisar los reportes semanales y el historial de exposiciones, empezarás a notar patrones: qué usuarios son blanco frecuente, tipos de datos que se filtran, o puntos débiles que debes reforzar.

Descarga y comparte los datos

Toda la información de credenciales filtradas que encontremos estará disponible para exportar. Úsala para generar informes internos, comunicarte con las partes interesadas o integrarla en tus flujos de trabajo. Es tu información: úsala como necesites.

Protege tanto a tu empresa como a tus clientes

Las credenciales filtradas no solo afectan a tu negocio: también ponen en riesgo los datos de tus clientes. Breach Monitoring ayuda a proteger ambos lados de la relación, asegurando que tú no seas el eslabón débil en la cadena de otra organización.

Diseñado para líderes de TI y seguridad que están en la primera línea

Prey Breach Monitoring está pensado específicamente para quienes tienen la responsabilidad de proteger los activos y datos de una organización: gerentes de TI, directores de TI, líderes de SecOps, CISOs, y cualquier persona que lidie con la gestión de dispositivos, seguridad de usuarios y respuesta ante incidentes —especialmente en entornos con equipos remotos o híbridos.

Tú conoces bien el problema: las filtraciones de credenciales son amenazas silenciosas. No activan alarmas de inmediato, simplemente le dan al atacante las llaves del reino. Breach Monitoring te ofrece esa advertencia temprana que hace la diferencia. Detecta direcciones de correo y dominios de tu organización expuestos en la dark web antes de que se conviertan en una brecha costosa, en un fallo de cumplimiento o en un caos operativo. Todo esto, sin agregar complejidad innecesaria ni desajustar tu presupuesto.

Ventajas clave: por qué Breach Monitoring es importante hoy

- Recibe alertas tempranas de filtraciones: Obtén reportes oportunos cuando las credenciales vinculadas a tu empresa aparezcan en la dark web, sitios de filtraciones o bases de datos comprometidas. Evita enterarte después del incidente.

- Conecta las filtraciones con los activos de la empresa: Relaciona las credenciales expuestas con usuarios específicos y, si usas la plataforma de Prey, identifica también los dispositivos afectados. Esto te da un contexto clave para evaluar riesgos y responder rápido.

- Protege a tu equipo remoto: Gana visibilidad esencial sobre los riesgos de credenciales que enfrentan tus colaboradores, sin importar desde dónde se conecten.

- Simplifica el cumplimiento normativo y la generación de reportes: Exporta fácilmente los datos de exposiciones detectadas para auditorías, documentación de incidentes o reportes internos. Menos complicaciones, más control.

- Inteligencia accesible y enfocada en la dark web: Obtén monitoreo potente y especializado de credenciales sin el precio elevado ni la complejidad de las soluciones empresariales tradicionales.

Esencial para industrias con datos sensibles

Aunque cualquier organización puede beneficiarse del monitoreo proactivo, Breach Monitoring es especialmente valioso si operas en sectores con datos críticos o regulación estricta:

Educación

Múltiples usuarios, dispositivos compartidos e inicios de sesión remotos hacen que las escuelas sean un blanco frecuente. Las credenciales filtradas pueden llevar desde accesos indebidos a notas hasta el secuestro de plataformas académicas completas.

Salud

Los datos de pacientes, registros del personal e información de seguros son extremadamente valiosos para los atacantes. Detecta filtraciones a tiempo, protege la información clínica (ePHI) y cumple con HIPAA.

Servicios financieros

Una sola filtración puede desencadenar fraudes, problemas de cumplimiento y multas. Breach Monitoring te permite detectar esos puntos débiles desde el principio y mantener el control.

Tecnología

Protege tu propiedad intelectual, accesos de desarrolladores y cuentas de usuarios en entornos dinámicos, con múltiples herramientas y sistemas conectados.

Por qué lo creamos?: Seguridad unificada para dispositivos e identidades

Desde sus inicios, Prey ha tenido un objetivo claro: darte herramientas sólidas y confiables para rastrear, gestionar y proteger tus dispositivos, sin los costos exagerados de las soluciones empresariales. Pero seamos realistas: las amenazas han cambiado. Ya no se trata solo de laptops perdidas. Hoy, las credenciales robadas son el arma principal de los atacantes para acceder y comprometer sistemas.

Por eso desarrollamos Breach Monitoring. Agrega una capa esencial a nuestra plataforma, escaneando activamente si los accesos de tu organización han sido expuestos. Al integrar inteligencia de la dark web con nuestras capacidades de seguridad de dispositivos, Prey se convierte en una solución más completa. Puedes ver qué credenciales están comprometidas, entender el impacto que eso podría tener en tus equipos y actuar con información concreta —todo desde un mismo sistema.

Con Breach Monitoring, estamos yendo más allá de la protección de dispositivos para adentrarnos en la protección de identidades.

Toma el control antes de que ocurra la brecha

No puedes actuar frente a amenazas que no puedes ver. La dark web contiene señales tempranas de posibles ataques, y Prey Breach Monitoring te las entrega de forma proactiva. Obtén la visibilidad que necesitas para asegurar cuentas comprometidas, alertar a los usuarios y proteger a tu organización antes de que una filtración se convierta en una crisis.