En Chile, la ciberseguridad ya no es solo cosa de especialistas ni de buenas intenciones. Con la entrada en vigencia de la Ley Marco de Ciberseguridad 21.663, todas las organizaciones clasificadas como Operadores de Importancia Vital (OIV) o que prestan Servicios Esenciales (OSE) tienen la obligación legal de proteger sus sistemas de información, demostrar cumplimiento y colaborar con las autoridades ante incidentes.

Y no es solo un requisito en papel: según el DBIR 2025, los ataques a infraestructuras críticas crecieron un 36 % respecto al año anterior, apuntando especialmente a sectores como salud, energía y servicios públicos. En este nuevo escenario, implementar un Sistema de Gestión de Seguridad de la Información (SGSI) no es opcional: es el camino exigido por la ley para mitigar riesgos, prevenir incidentes y asegurar la continuidad operativa.

Este artículo te explica por qué el SGSI, basado en la norma ISO 27001, es la base estratégica y técnica para cumplir con la Ley 21.663, qué exige exactamente esta ley, y qué elementos son necesarios para avanzar hacia el cumplimiento. No entraremos aún en los pasos para implementarlo —eso lo abordaremos en un próximo artículo—, pero sí te damos el marco completo para entender qué se espera de ti si estás en la lista de OIV u OSE.

TL;DR

- El SGSI es obligatorio por ley. Si prestas servicios esenciales o eres un OIV, la Ley 21.663 te exige implementar y certificar un SGSI basado en ISO 27001.

- No es solo cumplimiento: es protección. El SGSI ayuda a prevenir ataques, proteger datos críticos y mantener la operación activa ante incidentes.

- Implementarlo es un proceso, no un check. Desde identificar riesgos hasta formar equipos y mantener controles activos, el SGSI requiere planificación y mejora continua.

¿Qué es un SGSI y por qué importa bajo la Ley 21.663?

Un SGSI, o Sistema de Gestión de Seguridad de la Información, es una estructura organizacional definida por la norma ISO 27001 que ayuda a proteger tres cosas clave: la confidencialidad, integridad y disponibilidad de la información. En términos simples, es un plan que permite a las organizaciones mantener sus datos seguros, funcionando de forma ordenada y con evidencia de cumplimiento.

El SGSI no es algo que se instala y se olvida. Funciona como un ciclo vivo llamado PDCA, que impulsa mejoras constantes. Este enfoque se aplica a todo: personas, procesos, tecnología y hasta proveedores externos. Sirve tanto para prevenir como para responder ante incidentes. Aquí te dejamos el ciclo PDCA explicado en sencillo:

- Plan (Planificar): Identificar riesgos y definir controles y políticas de seguridad.

- Do (Hacer): Poner en marcha lo planificado: implementar controles y procesos.

- Check (Verificar): Medir y revisar qué tan bien están funcionando las medidas.

- Act (Actuar): Corregir lo que no funcione bien y fortalecer lo que sí.

¿Quién debe implementar un SGSI según la Ley Marco de Ciberseguridad?

La Ley 21.663 no deja espacio para interpretaciones: si una organización es un operador de importancia vital (OIV) o presta servicios esenciales, debe implementar un SGSI. Así lo establece expresamente el artículo 8°, letra a), que obliga a contar con un sistema continuo para identificar riesgos, proteger redes y datos, y asegurar la continuidad operativa frente a incidentes.

Aquí te dejamos el fundamento legal y propósito de esta exigencia:

- Identificar riesgos: El SGSI permite reconocer amenazas y evaluar qué tan probable es que se materialicen y causen daño.

- Proteger redes y datos: Establece controles técnicos y organizacionales para proteger la información y blindar la infraestructura y la información crítica.

- Asegurar la continuidad operativa frente a incidentes: Define medidas y planes que permiten mantener el servicio activo o recuperarlo rápidamente tras un evento.

Estructura del SGSI según ISO 27001: Cláusulas obligatorias y controles clave

Un SGSI no se trata solo de controles técnicos ni de cumplir por cumplir. La normativa ISO 27001 propone una estructura clara para gestionar la seguridad de forma ordenada, auditable y sostenible en el tiempo. Esta estructura combina dos grandes elementos:

- Un marco de gestión (cláusulas 4 a 10) que define cómo organizar, operar y mejorar el SGSI. Estas cláusulas son obligatorias para lograr la certificación y sirven como columna vertebral del sistema, desde la planificación inicial hasta la mejora continua.

- Un catálogo de controles de seguridad (Anexo A) que se seleccionan según los riesgos identificados.

Ambos son indispensables: uno sin el otro no basta para cumplir ni proteger.

Las cláusulas 1 a 3 son introductorias: definen el alcance de la norma, citan otras normas relacionadas y explican los términos clave. No requieren acción directa, pero ayudan a entender el contexto general del estándar.

A continuación, te explicamos los pilares del marco de gestión:

Cláusula 4: Definir el alcance y el contexto organizacional

Antes de hablar de controles o firewalls, hay que entender qué se protege y por qué. Esta cláusula pide definir el propósito del SGSI, el alcance (qué procesos o áreas cubre), y quiénes son las partes interesadas (clientes, reguladores, socios). También implica mapear factores internos y externos que pueden influir en la seguridad.

Claúsula 5: Liderazgo activo y asignación de roles

El SGSI necesita liderazgo, no solo presupuesto. Esta cláusula exige que la alta dirección no solo apruebe el SGSI, sino que lo impulse activamente. Debe asignar responsabilidades claras, asegurarse de que existan recursos suficientes y comunicar la importancia de proteger la información. Sin apoyo desde arriba, ningún sistema de seguridad se sostiene por mucho tiempo.

Algunas de las responsabilidades de la alta dirección son:

- Definir políticas claras.

- Asignar roles y responsabilidades.

- Asegurar que el SGSI tenga recursos y visibilidad dentro de la organización.

Claúsula 6: Evaluación de riesgos y planificación de seguridad

Este es el corazón del SGSI: entender qué podría salir mal, cuánto afectaría y qué tan probable es. A partir de eso, se definen objetivos y medidas para gestionar esos riesgos: mitigarlos, transferirlos, aceptarlos o evitarlos. Este paso guía todo lo demás.

La planificación incluye:

- Evaluar el impacto y probabilidad de amenazas.

- Establecer objetivos concretos.

- Elegir estrategias de tratamiento: mitigar, aceptar, transferir o evitar riesgos.

Claúsula 7: Recursos, formación y comunicación efectiva

Un SGSI no se mantiene solo. Esta parte cubre todo lo necesario para que funcione bien: recursos humanos, herramientas, formación del personal, comunicación interna y control de documentación. El foco está en que las personas tengan lo que necesitan para cumplir con sus responsabilidades de seguridad.

Todo SGSI necesita algo más que buenas intenciones: requiere personas capacitadas, tiempo y herramientas. Esta cláusula aborda:

- Asignación de recursos humanos, tecnológicos y financieros.

- Capacitación y concientización del personal.

- Gestión documental (políticas, procedimientos, registros).

Claúsula 8: Operación del SGSI y ejecución de controles

Esta cláusula se trata de poner en marcha todo lo que se planificó. Una vez definidos los riesgos y las medidas de seguridad, hay que ejecutarlas en la práctica: implementar controles, seguir procedimientos, gestionar incidentes y mantener todo en orden. Es la parte más “activa” del SGSI, donde se traduce la teoría en acciones concretas.

Claúsula 9: Evaluación del desempeño y auditorías

No basta con actuar: también hay que medir si las cosas están funcionando. Esta etapa implica revisar resultados, hacer auditorías internas y analizar métricas para detectar desviaciones. La dirección también debe hacer revisiones periódicas del SGSI para confirmar que sigue alineado con los objetivos y responder a cambios en el entorno.

Los elementos clave son:

- Indicadores para medir eficacia de controles.

- Auditorías internas periódicas.

- Retroalimentación y resultados documentados.

- Decisiones de mejora basadas en datos reales.

Claúsula 10: Mejora continua y corrección de fallas

El SGSI no es algo estático. Siempre hay espacio para hacerlo mejor. Esta cláusula pide detectar errores, analizar incidentes y ajustar lo necesario para que el sistema evolucione. Ya sea corrigiendo fallas o incorporando buenas prácticas, el objetivo es que el SGSI se vuelva más sólido con el tiempo.

Las acciones comunes incluyen:

- Análisis de causas raíz.

- Acciones correctivas frente a no conformidades.

- Revisión y actualización de políticas.

- Integración de aprendizajes en nuevos controles.

Controles del anexo A: Cómo elegir los adecuados para tu SGSI

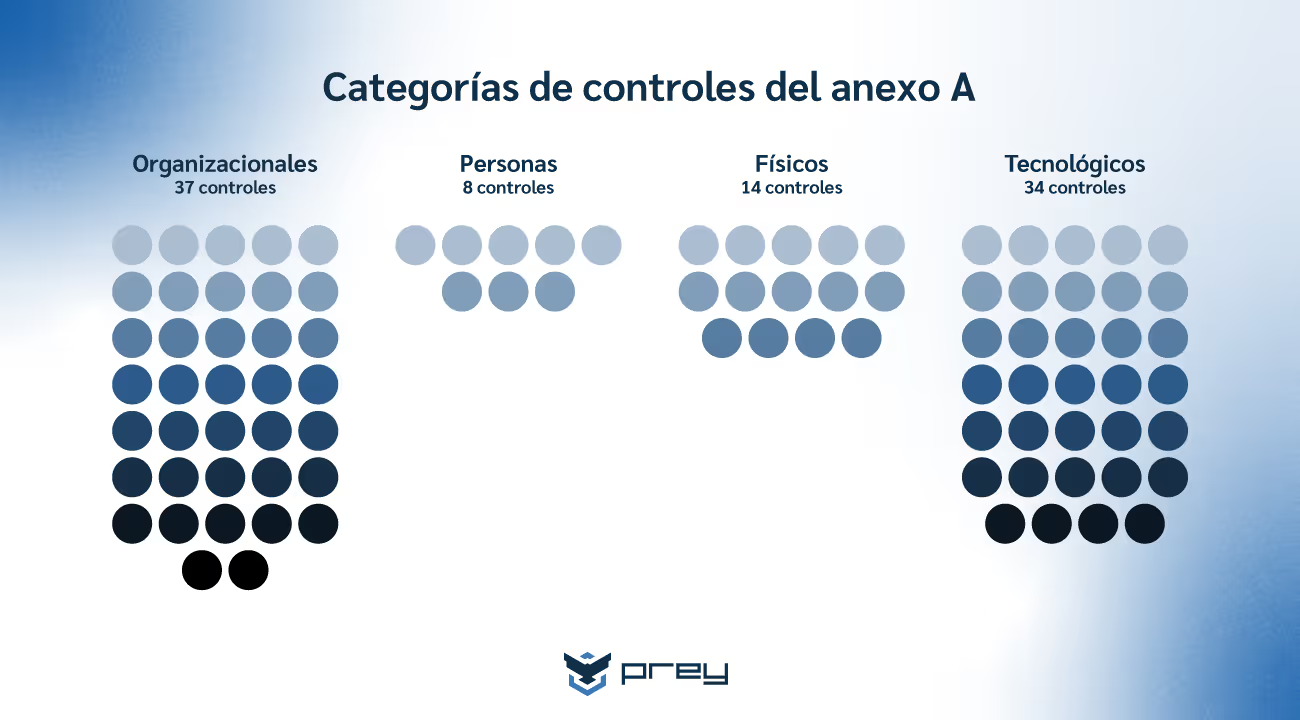

Una vez que identificas tus riesgos, viene la gran pregunta: ¿cómo los vas a controlar?. Ahí entra el Anexo A de ISO 27001, que funciona como una caja de herramientas con 93 controles de seguridad organizados en cuatro grandes grupos. La idea no es implementar todos por defecto, sino elegir los que realmente necesitas según tus riesgos y contexto operativo.

La versión 2022 sumó nuevos controles que apuntan a amenazas modernas, como inteligencia de amenazas, gestión de configuración, y prevención de fugas de datos.

Estos son los grupos de controles:

- Controles organizacionales (37 medidas): políticas, proveedores, gestión de activos, continuidad y respuesta a incidentes.

- Controles de personas (8 medidas): selección, formación, y desvinculación del personal.

- Controles físicos (14 medidas): accesos a instalaciones, resguardo de equipos, y condiciones ambientales.

- Controles tecnológicos (34 medidas): cifrado, acceso lógico, monitoreo, seguridad en la nube y desarrollo seguro.

Requisitos clave de la Ley 21.663 que todo SGSI debe cumplir

La Ley 21.663 exige la implementación de un SGSI a los Operadores de Importancia Vital (OIV) y a las instituciones que prestan servicios esenciales, como energía, salud, telecomunicaciones o transporte. Algunas empresas privadas también pueden entrar en esta categoría si cumplen ciertos criterios y son calificadas como tales por la ANCI mediante un proceso formal.

Criterios de calificación según la ANCI:

- La interrupción del servicio tendría un impacto grave en la seguridad, salud o bienestar de la población.

- La organización opera infraestructura crítica o sistemas que sustentan servicios esenciales.

- Existen riesgos elevados de ciberataques con consecuencias nacionales.

- El funcionamiento continuo de la entidad es clave para el Estado o la sociedad.

Requisitos específicos de la ley

La Ley 21.663 no solo exige implementar un SGSI: también define cómo debe mantenerse y supervisarse. Según el artículo 28, los operadores de servicios esenciales y OIV deben certificar su SGSI ante entidades autorizadas por la ANCI. Además, el artículo 8, letra b) establece la obligación de mantener un registro de todas las acciones que conforman el SGSI, lo que permite demostrar que el sistema está en funcionamiento continuo.

Otros deberes se suman a este esquema, aunque no todos estén expresamente definidos como parte del SGSI, sí están estrechamente ligados a su gestión. Por ejemplo, el artículo 8, letra c) exige contar con planes de continuidad y ciberseguridad, mientras que la letra d del mismo artículo obliga a designar un delegado de ciberseguridad.

También se establece la necesidad de colaborar con el CSIRT Nacional, especialmente en materia de reporte de incidentes y coordinación en caso de emergencias (artículo 9). Todo esto refuerza la idea de que el SGSI debe estar conectado con la operación real, no ser solo un documento.

Cómo empezar a implementar un SGSI paso a paso

Hasta aquí vimos por qué el SGSI no es opcional si eres un OIV o prestas servicios esenciales bajo la Ley 21.663. Pero también quedó claro que esto no se trata de marcar un checklist o tener un documento bonito: se trata de construir un sistema real, mantenible, y alineado a los riesgos concretos de tu operación.

La buena noticia es que no estás solo, y no tienes que partir de cero.

Implementar un SGSI bien hecho requiere entender qué tienes hoy, qué te falta, y cómo organizar equipos, procesos y tecnología para avanzar paso a paso. No es un proyecto de una semana, pero con planificación, foco y apoyo estratégico, es totalmente abordable.

En nuestro próximo artículo te mostraremos exactamente cómo hacerlo: desde el diagnóstico inicial y el análisis de riesgos, hasta cómo preparar auditorías, certificar el SGSI y mantenerlo vivo en el tiempo. Una guía diseñada para IT managers, CISOs y encargados de ciberseguridad que necesitan claridad, no letra chica.

.avif)