La ley que redefine la protección de datos

La Ley 21.719 marca un punto de quiebre en la protección de datos en Chile. Su entrada en vigencia plena está fijada para diciembre de este año, pero el mensaje es inequívoco: el cumplimiento será exigible y deberá demostrarse con evidencia, no solo con declaraciones o políticas internas.

La norma reemplaza la antigua Ley 19.628, se alinea con estándares internacionales, como el GDPR, y crea una Agencia de Protección de Datos Personales con facultades de fiscalización y sanción. Las multas pueden alcanzar hasta 20.000 UTM, con impactos directos en los resultados financieros y en la reputación corporativa.

Desde ahora, proteger los datos personales deja de ser una buena práctica recomendada y pasa a ser una responsabilidad legal del negocio y de su alta dirección.

El nuevo perímetro: los datos ya no viven en el servidor

Los datos personales ya no están confinados a servidores corporativos. Se mueven a diario entre laptops, celulares y tablets, muchas veces fuera de la oficina y sin controles consistentes. En un entorno de trabajo híbrido, proteger los datos implica necesariamente gestionar los dispositivos en los que esos datos viven y circulan.

No se trata solo de archivos. Credenciales, sesiones activas, correos y accesos a sistemas críticos suelen quedar almacenados en estos equipos. Cuando el dato se mueve, el dispositivo se convierte en el nuevo perímetro de cumplimiento.

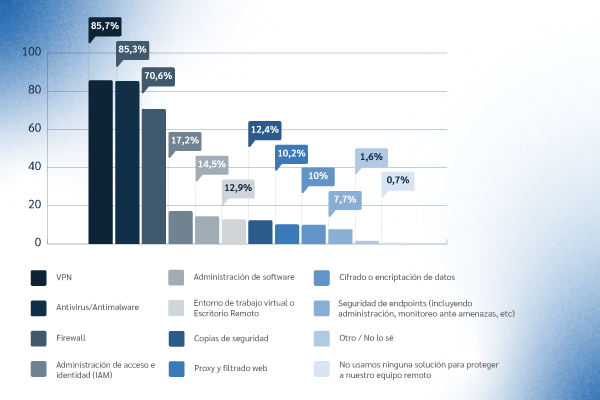

Un estudio regional de Prey (Shift LATAM) mostró que, aunque el 85% de las empresas usa antivirus y el 75% VPN, solo el 7,7% gestiona activamente sus dispositivos. En Chile, pese al avance normativo, la seguridad a nivel de dispositivos sigue siendo una deuda pendiente.

Qué espera ver un fiscalizador cuando evalúa protección de datos

Uno de los principales cambios que introduce la Ley 21.719 no es solo normativo, sino cultural. El foco deja de estar en la intención declarada y pasa a estar en la capacidad de demostrar diligencia.

En la práctica, un fiscalizador no solo preguntará si existe una política de protección de datos. Querrá entender cómo esa política se ejecuta en el día a día, especialmente en los puntos donde el riesgo es mayor. Y los dispositivos son uno de esos puntos críticos.

Preguntas como estas empiezan a ser habituales:

- ¿Qué dispositivos acceden a datos personales?

- ¿Quién es responsable de cada equipo?

- ¿Qué ocurre si un dispositivo se pierde o es robado?

- ¿Existe registro de las acciones tomadas?

- ¿Se puede demostrar que los datos quedaron protegidos?

Responder estas preguntas sin control operativo real es extremadamente difícil.

Cuando el riesgo está en los dispositivos: del incidente a la evidencia

Hoy, los mayores riesgos para los datos personales no provienen únicamente de ciberataques sofisticados, sino de situaciones mucho más cotidianas: pérdida o robo de dispositivos, accesos indebidos y errores humanos en entornos donde no existe visibilidad ni control operativo real.

El Data Breach Investigations Report 2025 de Verizon lo confirma: el 46% de los sistemas comprometidos mediante credenciales corporativas correspondía a dispositivos no gestionados. En la práctica, esto evidencia una brecha estructural entre las políticas de seguridad declaradas y la realidad operativa de muchas organizaciones.

En un contexto regulado como el que introduce la Ley 21.719, el foco del regulador no está solo en el incidente, sino en los controles existentes para prevenirlo o mitigarlo. Inventarios actualizados, registros de acciones, capacidad de respuesta remota y trazabilidad operativa se convierten así en evidencia clave para auditorías, fiscalizaciones o investigaciones posteriores.

Gestionar dispositivos, por tanto, no es solo una medida de seguridad: es la forma más directa de demostrar diligencia, reducir sanciones potenciales y acreditar el cumplimiento normativo.

Errores comunes que debilitan el cumplimiento aunque existan políticas

Muchas organizaciones creen estar cubiertas porque cuentan con documentos formales, capacitaciones o cláusulas contractuales. Sin embargo, al momento de demostrar cumplimiento, aparecen brechas importantes.

Algunos errores frecuentes:

- Políticas sin control operativo: reglas que no pueden ejecutarse ni verificarse en los dispositivos reales.

- Procesos manuales: dependientes de personas específicas, imposibles de sostener a escala.

- Evidencia fragmentada: información repartida entre correos, planillas y tickets sin trazabilidad central.

- Reacción tardía: acciones correctivas que se ejecutan horas o días después del incidente, sin registro claro del impacto.

En fiscalizaciones, estas brechas suelen jugar en contra, incluso cuando no existe mala fe.

Del control operativo a la evidencia regulatoria

Uno de los cambios más relevantes que deben hacer los equipos de TI es dejar de pensar el control de dispositivos solo como una tarea operativa y comenzar a verlo como una fuente de evidencia regulatoria.

Esto implica operar con una lógica distinta:

- Cada dispositivo debe estar identificado y asociado a un responsable.

- Cada acción relevante debe quedar registrada.

- Cada incidente debe tener una respuesta documentada.

- Cada control debe poder demostrarse en el tiempo, no solo en un momento puntual.

Cuando el control es continuo y centralizado, la evidencia deja de ser un problema reactivo y pasa a construirse de forma natural, como parte de la operación diaria.

Prey: convertir el control de dispositivos en evidencia de cumplimiento

En este contexto, plataformas como Prey permiten transformar la gestión de dispositivos en una capacidad operativa real orientada al cumplimiento.

Más allá de la localización de equipos, Prey entrega visibilidad centralizada sobre dispositivos distribuidos, permite ejecutar acciones remotas como bloqueo o borrado de datos y genera registros auditables que pueden ser utilizados como evidencia frente a procesos de fiscalización o auditoría.

Con más de 15 años de experiencia trabajando con organizaciones de sectores altamente regulados —como educación, salud, finanzas y sector público— Prey ha desarrollado una aproximación práctica a la protección de datos: control operativo, trazabilidad verificable y capacidad de respuesta rápida cuando el dato está en riesgo.

Porque en la era del dato en movimiento, el verdadero valor no está solo en recuperar el equipo, sino en demostrar que los datos personales que viajaban en él quedaron protegidos.

Conclusión

La protección de datos ya no es un tema exclusivamente tecnológico. Para directorios y alta dirección, se ha convertido en una decisión de gobierno corporativo, con impacto directo en el riesgo, la continuidad del negocio y la confianza.

En ese nuevo escenario, el control de dispositivos deja de ser un “nice to have” y pasa a ser una de las evidencias más claras y defendibles de cumplimiento normativo. Porque si una organización no puede demostrar control sobre los dispositivos donde viven sus datos, difícilmente podrá demostrar que los protege.

¿Quieres evaluar qué tan preparada está tu organización?

Conoce nuestro diagnóstico de postura de seguridad y cumplimiento y descubre cómo avanzar desde el control operativo hacia evidencia regulatoria sólida.