Comencemos por el nombre: datos = información. Podría ser un mensaje de correo electrónico, los contenidos de una base de datos o un archivo almacenado en una laptop. La palabra encriptación es una mezcla de inglés y griego que significa “ocultar”. La encriptación de datos es el proceso de esconder información de participantes maliciosos o alguien que esté mirando. A este proceso también se le puede conocer como encriptación informática.

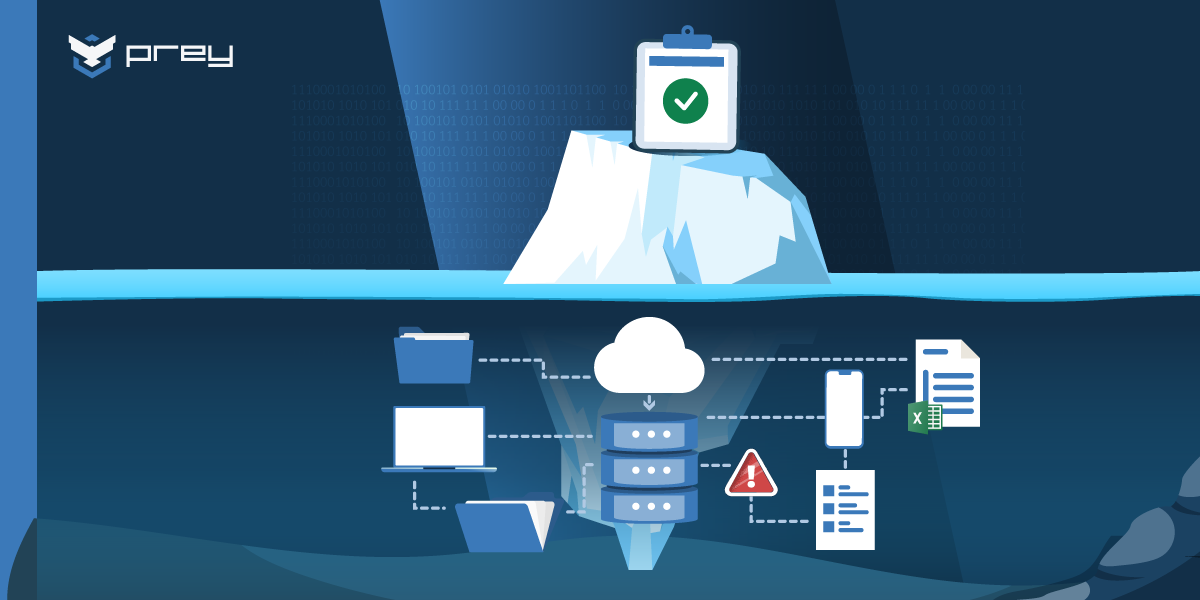

Encriptamos datos para mantenerlos confidenciales. La encriptación de datos es parte de un tipo más amplio de tácticas defensivas de ciberseguridad conocidas como “Seguridad de datos”. La seguridad de datos se trata de mantener nuestros datos a salvo de accesos no autorizados, bloqueos por ransomware (que es una forma maliciosa de encriptación) brechas o corrupción maliciosa (por ejemplo cambiar datos para volverlo inservible), etcétera.

¿Qué es la encriptación de datos?

La encriptación de datos es el proceso mediante el cual la información se transforma en un formato ilegible para cualquiera que no tenga la clave de descifrado adecuada. Este proceso es esencial en la protección de información sensible contra accesos no autorizados y ataques cibernéticos.

Básicamente es una técnica de cifrado que convierte datos en texto codificado (conocido como ciphertext), haciendo que la información original sea ininteligible sin el conocimiento específico para revertir la transformación (la clave de descifrado). Esta técnica asegura que solo las personas autorizadas puedan acceder y leer los datos en su forma original.

Principales objetivos de la encriptación

- Confidencialidad: Protege la información de ser accesada por personas no autorizadas.

- Integridad: Asegura que los datos no han sido alterados durante la transmisión o el almacenamiento.

- Autenticidad: Verifica que los datos provienen de una fuente confiable y no han sido manipulados.

- No repudio: Previene que una parte niegue haber realizado una acción o transmisión de datos.

Cómo funciona la encriptación de datos

Uno de los métodos más efectivos para proteger la información es la encriptación de datos. Este proceso garantiza que los datos sensibles permanezcan inaccesibles para usuarios no autorizados, protegiéndolos contra ciberataques y accesos no deseados.

¿Cómo Funciona la Encriptación?

- Generación de Claves: El primer paso en el proceso de encriptación de datos es la generación de claves criptográficas. Estas claves pueden ser simétricas (una sola clave para encriptar y desencriptar) o asimétricas (una clave pública para encriptar y una clave privada para desencriptar).

- Algoritmo de Encriptación: Se selecciona un algoritmo de encriptación, como AES (Advanced Encryption Standard) para encriptación simétrica, o RSA (Rivest-Shamir-Adleman) para encriptación asimétrica. Estos algoritmos aplican complejas operaciones matemáticas a los datos y la clave, produciendo el texto cifrado.

- Proceso de Encriptación: Los datos originales se combinan con la clave mediante el algoritmo seleccionado, convirtiéndose en texto cifrado. Este texto cifrado no tiene sentido sin la clave correspondiente.

- Transmisión y Almacenamiento Seguro: El texto cifrado se transmite o almacena en sistemas de almacenamiento seguro. Si un atacante intercepta los datos en esta etapa, no podrá leerlos sin la clave de desencriptación.

- Desencriptación: Cuando el destinatario autorizado recibe los datos cifrados, utiliza la clave correspondiente para revertir el proceso de encriptación, devolviendo el texto cifrado a su forma original.

Tipos de Encriptación de Datos

- Encriptación Simétrica: Utiliza una sola clave para encriptar y desencriptar los datos. Es rápida y eficiente para grandes volúmenes de datos, pero la distribución segura de la clave puede ser un desafío.

- Encriptación Asimétrica: Emplea un par de claves, una pública y otra privada. La clave pública se utiliza para encriptar los datos, mientras que la clave privada se usa para desencriptarlos. Esto facilita el intercambio seguro de datos, aunque es más lento que la encriptación simétrica.

Si deseas saber a profundidad sobre la encriptación simétrica y asimétrica, te invitamos a leer este artículo

Importancia de la encriptación de datos

- Protección contra el Acceso No Autorizado: La encriptación asegura que solo las personas autorizadas puedan acceder a la información sensible, protegiéndola de hackers y usuarios malintencionados.

- Confidencialidad: Al encriptar datos, se garantiza que la información permanezca confidencial, incluso si es interceptada durante su transmisión.

- Integridad de Datos: La encriptación ayuda a mantener la integridad de los datos, asegurando que no sean alterados durante su transmisión o almacenamiento.

- Cumplimiento Normativo: Muchas regulaciones, como el GDPR (Reglamento General de Protección de Datos) y la HIPAA (Ley de Portabilidad y Responsabilidad de Seguros de Salud), requieren el uso de encriptación para proteger los datos sensibles.

¿Qué pasa cuando la encriptación de datos falla?

La encriptación de datos moderna hace que sea extremadamente difícil que participantes maliciosos vean datos confidenciales. Sin embargo, no es un método cien por ciento confiable. Para saber lo que ocurre cuando la encriptación de datos falla es necesario entrar en detalle sobre cómo funciona el proceso.

La mayoría de los métodos de encriptación se basan en el uso de llaves, que son largas cadenas de números que permiten que el algoritmo haga su trabajo. Usualmente estas llaves vienen en pares: una para el que envía la información encriptada, y otro para el que la recibe. Para que el algoritmo funcione correctamente, se necesitan ambas.

Los hackers pueden adivinar las llaves. Ni bien las tengan, pueden desencriptar datos de manera sencilla y robarlos. Esto requiere un proceso llamado “ataque de fuerza bruta”, donde un hacker utiliza un computador poderoso para adivinar todos los números o letras de la llave. Por supuesto, mientras más larga sea la llave, más difícil es usar fuerza bruta. Si la llave es muy pequeña, digamos de tres dígitos, sería relativamente sencilla de encontrar. Si la llave solo está compuesta de números, son sólo 1000 combinaciones posibles.

Hoy por hoy, las llaves son muchísimo más largas y fuertes. Una llave de 128-bits, que es el estándar en el mundo de la encriptación, tiene más de 300.000.000.000.000.000.000.000.000.000.000.000 posibles combinaciones. Parece imposible, incluso para un supercomputador, pero puede ocurrir.

Soluciones de encriptación de datos

Existen dos tipos básicos de soluciones de encriptación: las que encriptan tus datos inmóviles, y las que encriptan tus datos en tránsito.

Encriptación de datos inmóviles

Esta corresponde a tus archivos guardados. En este caso, es preciso configurar cualquier aplicación que necesite acceso a datos encriptados con los medios para desencriptarlos.

Encriptación de datos en tránsito

Esta tiene que ver con tus comunicaciones. Aquí se hace necesario que tanto el emisor como el receptor tengan capacidades de cifrado y descifrado. Estos requerimientos crean problemas administrativos, y la situación se puede volver compleja al enviar datos encriptados fuera de tu organización.

Los hackers pueden ir por ambas: por ejemplo, tus archivos guardados (datos inmóviles) o tus comunicaciones (datos en tránsito). Respecto a dichas comunicaciones, mencionar que pueden ser tanto correos electrónicos como mensajes internos, sistema a sistema y a través de redes que manejan datos en nuestras organizaciones.

¿Quién necesita usar la encriptación de datos?

La respuesta es simple: casi todos nosotros. No tienes que ser un agente secreto para querer mantener tus datos confidenciales. De hecho, es muy probable que estés usando encriptación de datos incluso sin saberlo. Muchos servicios tecnológicos cifran y descifran tus datos de manera de mantenerlos a salvo hasta que se utilizan. Los negocios deberían encriptar datos que pudieran hacer daño a sus resultados financieros de existir una brecha. Los individuos de a pie deberían encriptar información sensible, como el historial médico o el número identificador nacional (RUT, DNI, etc.).

Cómo encriptar tus datos

La encriptación de datos es una herramienta esencial para proteger tu información personal y profesional. A continuación, te mostramos cómo encriptar tus datos en diferentes dispositivos y sistemas.

Encriptación en Dispositivos Android

- Asegúrate de tener una batería cargada: La encriptación puede tardar un tiempo y necesitas asegurarte de que tu dispositivo no se apague durante el proceso.

- Habilita un PIN o una contraseña: Antes de encriptar tu dispositivo, asegúrate de tener un PIN o una contraseña configurados. Puedes hacerlo en "Configuración" > "Seguridad" > "Bloqueo de pantalla".

- Encripta tu dispositivo:

- Ve a "Configuración" > "Seguridad".

- Selecciona "Encriptar teléfono" o "Encriptar tablet".

- Sigue las instrucciones en pantalla. Es posible que se te pida confirmar tu PIN o contraseña.

- Confirma que deseas encriptar tu dispositivo. El proceso puede tardar una hora o más, y no podrás usar el dispositivo durante este tiempo.

- Verifica la encriptación: Una vez completado el proceso, tu dispositivo debería estar encriptado. Puedes verificarlo volviendo a "Configuración" > "Seguridad" y buscando la opción de encriptación, que debería indicar que el dispositivo ya está encriptado.

Encriptación en Dispositivos iOS

- Habilita un código de acceso: Antes de encriptar tu dispositivo, asegúrate de tener un código de acceso configurado. Puedes hacerlo en "Configuración" > "Face ID/Touch ID y código".

- Encriptación automática: Los dispositivos iOS (iPhone y iPad) encriptan automáticamente tus datos cuando configuras un código de acceso.

- Verifica la encriptación:

- Ve a "Configuración" > "Face ID/Touch ID y código".

- Desplázate hacia abajo y deberías ver el mensaje "La protección de datos está habilitada" al final de la página. Esto indica que tu dispositivo está encriptado.

- Encriptación en Laptops y PCs

Encriptación en Dispositivos Windows

- BitLocker: Windows 10 y 11 Pro, Enterprise y Education incluyen BitLocker, una herramienta de encriptación integrada.

- Ve a "Configuración" > "Sistema" > "Acerca de".

- En "Configuración relacionada", selecciona "Información del sistema" y luego "BitLocker Drive Encryption".

- Selecciona "Activar BitLocker" para la unidad que deseas encriptar y sigue las instrucciones en pantalla para completar el proceso.

- Encriptación de dispositivos:

- En algunas versiones de Windows, la "Encriptación de dispositivos" está disponible en "Configuración" > "Actualización y seguridad" > "Encriptación de dispositivos".

- Si la opción está disponible, selecciona "Activar".

Encriptación en macOS

- FileVault: macOS incluye FileVault para la encriptación de discos.

- Ve a "Preferencias del Sistema" > "Seguridad y privacidad".

- Selecciona la pestaña "FileVault".

- Haz clic en el candado para hacer cambios, ingresa tu contraseña de administrador y luego selecciona "Activar FileVault".

- Sigue las instrucciones para completar el proceso de encriptación. Esto puede tardar varias horas, dependiendo de la cantidad de datos en tu Mac.

- Clave de recuperación: Durante la configuración de FileVault, se te proporcionará una clave de recuperación. Asegúrate de guardar esta clave en un lugar seguro, ya que la necesitarás si alguna vez olvidas tu contraseña de inicio de sesión.

El futuro de la encriptación de datos

La encriptación de datos y la seguridad de datos están evolucionando constantemente para mantenerse al día con amenazas cada vez peores. Si bien los ataques de fuerza bruta son difíciles, los hackers pueden robar las llaves o atacar en lugares de la cadena de administración de datos donde la encriptación esté suspendida. Por ejemplo, los datos casi nunca están encriptados cuando pasan por la CPU de un equipo; esto está cambiando, ya que fabricantes como Intel están introduciendo herramientas de cifrado para sus CPUs debido a algunos potenciales ataques.

El futuro de la encriptación de datos promete más innovación. Esto incluye algoritmos de cifrado que incorporan datos biométricos y reconocimiento por voz; una suerte de llave única y personal. La industria también está incorporando trampas del tipo honey encryption, que muestran un texto plano falso -pero posible- cuando un hacker adivina la llave de desencriptado.

Por su parte Blockchain, que no es estrictamente hablando un tipo de encriptado, utiliza algoritmos de cifrado para asegurar la integridad de los datos guardados en la infraestructura Blockchain. Es muy probable que veamos muchos más avances en el futuro.

Por último, al encriptar tus dispositivos, te proteges a ti mismo y a tus datos de posibles ciberataques y accesos no deseados. Mantén siempre tus claves de encriptación seguras y recuerda que la seguridad de tus datos empieza por ti. Adopta estas prácticas y contribuye a un entorno digital más seguro y confiable.

Preguntas frecuentes sobre la encriptación de datos

¿Qué tipos de encriptación de datos existen y cuál es el más seguro?

Hay dos tipos principales:

- Simétrica: Usa la misma clave para encriptar y desencriptar. Es rápida y eficiente para grandes volúmenes de datos.

- Asimétrica: Usa un par de claves (pública y privada). Es más segura para la transmisión de datos.

Ambas son seguras cuando se usan correctamente.

¿Cómo puedo implementar la encriptación en mi empresa o para uso personal?

- Uso Personal: Activa la encriptación en dispositivos móviles, computadoras y correos electrónicos. Usa herramientas como BitLocker (Windows) o FileVault (macOS).

- Empresas: Establece políticas de encriptación, usa encriptación en reposo y en tránsito, y capacita a los empleados en seguridad de datos.

¿Qué pasos debo seguir para asegurar que mis datos en la nube están encriptados?

- Elige un proveedor de nube confiable con encriptación.

- Activa la encriptación en la configuración del servicio.

- Usa herramientas de encriptación del lado del cliente y gestiona las claves de encriptación con cuidado.

¿Cómo afecta la encriptación al rendimiento de los sistemas y aplicaciones?

- La encriptación puede aumentar el uso de CPU y memoria, reducir la velocidad de transmisión y aumentar la latencia.

- Optimiza el uso y elige hardware con soporte de encriptación para mitigar el impacto.

¿Qué normativas y regulaciones debo considerar al implementar encriptación de datos?

Cumple con regulaciones como GDPR, HIPAA, PCI DSS y leyes locales de protección de datos, que requieren encriptación para proteger la información sensible.

¿Qué hacer si pierdo la clave de encriptación de mis datos?

- Verifica si tienes una copia de seguridad de la clave.

- Contacta al soporte técnico o consulta a profesionales de recuperación de datos.

- Mantén copias seguras de las claves para evitar la pérdida en el futuro.