¿Qué es la seguridad de la información?

La seguridad de la información no es más que la práctica de proteger la información a través de medidas preventivas y reactivas. Su fin es el de mitigar y reducir los riesgos a las que está expuesta la información, previniendo su uso no autorizado y las probabilidades de que ésta sea vulnerada, accedida, corrompida, copiada, modificada o eliminada sin las medidas o procesos autorizados o apropiados. Las aplicaciones juegan un papel crucial en la accesibilidad y seguridad de la información, asegurando que los usuarios puedan acceder a los sistemas e información de manera completa y funcional.

A pesar de que hoy en día muchas de las prácticas sobre la seguridad de la información giran alrededor de la información almacenada digitalmente, también existen métodos para proteger la información almacenada de forma física, como documentos en papel a través de protocolos y políticas.

Seguridad de la información vs seguridad informática

La seguridad de la información es comúnmente confundida con la seguridad informática debido a que sus nombres son similares, están relacionadas. Aunque ambas caen dentro del mismo espectro de la ciberseguridad y son parte esencial de este, es importante diferenciarlas.

Seguridad de la información

La seguridad de la información se encarga de proteger y reducir los riesgos relacionados con la información, en especial la digital. Esto se logra a través de una combinación de protocolos apoyados por sistemas informáticos. Para darte un ejemplo, si la información a proteger fuese un documento encriptado, la seguridad de la información se encargaría de velar por quién tiene acceso a la llave de encriptación y al documento.

Seguridad informática

La seguridad informática busca proteger los sistemas informáticos que contienen la información. Esto es posible a través de un conjunto de medidas de seguridad y sistemas de hardware y software, los cuales buscan garantizar un uso seguro de los sistemas. Siguiendo el ejemplo anterior, la seguridad informática se encargaría de la encriptación del documento, del antivirus que detecta amenazas y el firewall que previene accesos no autorizados.

¿Por qué las dos son importantes?

En términos simples, la seguridad de la información se encarga de establecer protocolos que protegen la información y estudiar peligros y contingencias para reducir los posibles riesgos, como protocolos de autenticación y análisis de escenarios. La seguridad informática se encarga de desarrollar e implementar tecnologías que reduzcan las probabilidades de que la información sea vulnerada. Por lo tanto, ambas son necesarias para el uso y almacenamiento seguro de la información.

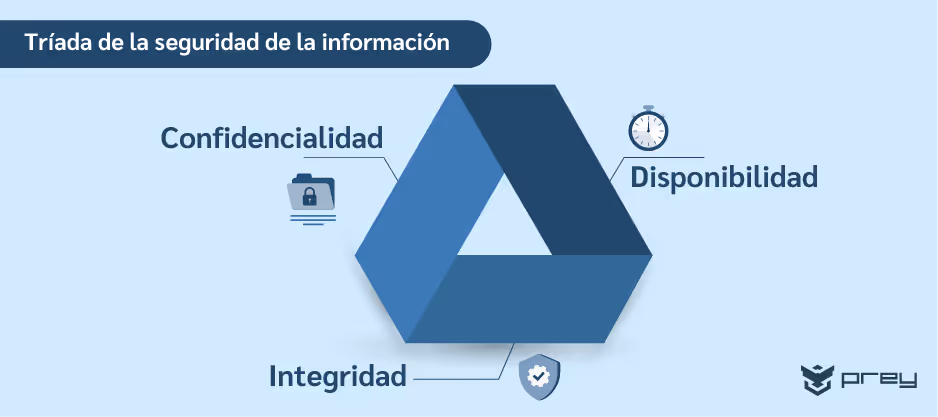

Pilares de la seguridad de la información

La seguridad de la información se apoya en 3 pilares principales, los cuales son la confidencialidad, la integridad y la disponibilidad. Es necesario implementar estos pilares en todo plan que involucre a la seguridad de la información, ya que no solo la aseguran, también permiten un flujo eficiente de la información hacia donde sea necesitada.

Claro, también está el hecho de que cumplir con los requisitos de confidencialidad, integridad y disponibilidad de la información son necesarios para cumplir con la norma ISO 27001 para obtener su certificación. Esta norma internacional busca proporcionar un ecosistema informático en el que la información sea segura, de fácil acceso y con mecanismos de seguridad para protegerla en caso de que sea atacada.

Confidencialidad

La confidencialidad permite que la información solo sea accesible para el personal con las aprobaciones o autorizaciones necesarias. De esta manera, solo quienes cuenten con los permisos adecuados tendrán acceso, lo que permite que la información se mantenga confidencial, que a su vez hace que ésta tenga menos probabilidades de ser robada a través de ataques informáticos o espionaje.

Esto se puede realizar a través de soluciones informáticas que permitan definir niveles jerárquicos y protocolos de permisos para cada tipo de usuario. De esta manera, la información crítica para una empresa se mantendrá en manos del personal autorizado para manejarla. Siempre será más difícil para un cibercriminal robar algo si no sabe que existe o dónde está en primer lugar.

Integridad

La integridad se encarga de mantener los datos precisos y consistentes, de esta manera, se reducen las posibilidades de que se creen incongruencias en la información. Esto significa que no solo deben cuidar de que la información sea procesada de manera correcta, también deben cuidar de que esta no sea alterada o intervenida por terceros sin la autorización requerida.

En términos sencillos, este pilar se encarga de asegurarse de que la información sea siempre útil y lo más verídica posible a través de prácticas de seguridad y protocolos. Esto lo pueden lograr de las siguientes maneras:

- Crear y pedir permisos para ver y modificar los archivos

- Desarrollar sistemas de autenticación y registro de modificaciones de los datos

- Utilizar factores de verificación como el checksum para mantener una vista fija sobre un mismo o múltiples documentos almacenados en lugares distintos

- Respaldos frecuentes de las bases de datos

Disponibilidad

La disponibilidad trata sobre la facilidad de acceso a los documentos e información requeridos tanto por individuos con los permisos necesarios como por agentes externos. Un acceso fácil y rápido a la información mejora los tiempos de respuestas en una organización, y permite una mejor visualización de esta.

Aunque en un principio pueda sonar como un pilar de poca importancia, el no poder acceder a la información con facilidad puede acarrear consecuencias muy graves, como el detener las actividades de una empresa, ralentizar los procesos de trabajo y la pérdida de potenciales ventas y clientes por la falta de eficiencia y acceso a los datos relevantes. Además, es crucial auditar conexiones de red para detectar anomalías y asegurar la disponibilidad de la información.

¿Por qué implementar medidas de seguridad de la info?

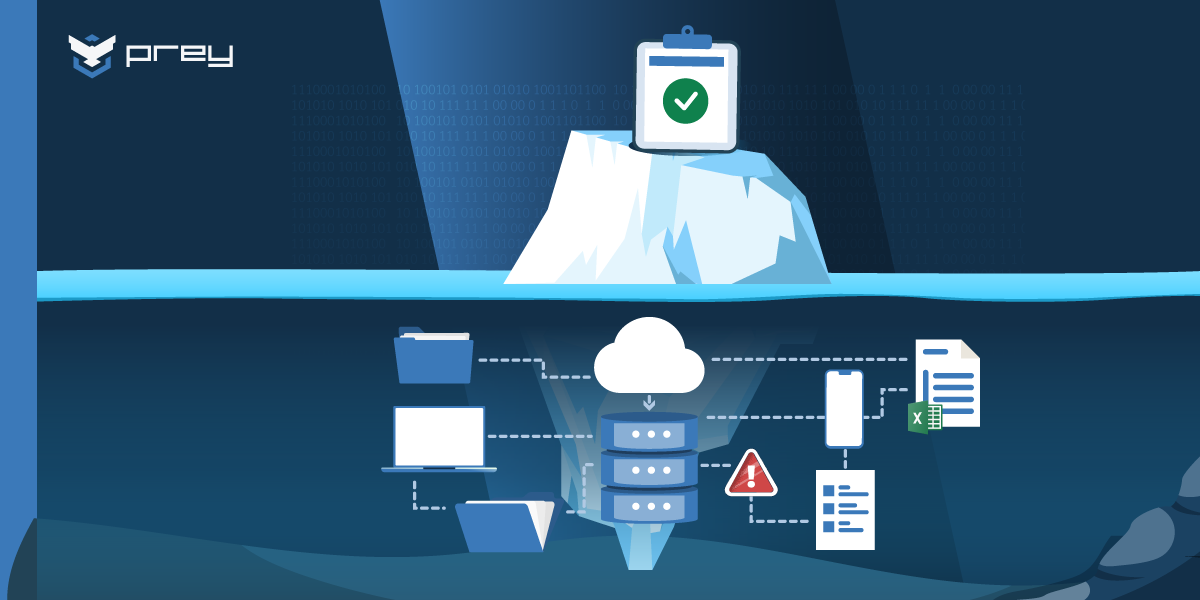

Implementar medidas de seguridad de la información no es opcional: es una necesidad crítica. Incluso el dato más básico —como una dirección de correo electrónico o un número de identificación— puede tener un gran valor para atacantes cibernéticos, especialmente si puede ser vendido o utilizado para lanzar ataques más complejos.

Según un informe reciente, durante el año 2023 se expusieron más de 300 millones de registros en brechas de datos a nivel global, lo que representa un aumento del 72% en comparación con el año anterior.

Y aunque no todas las filtraciones se vuelven virales, cada una representa un riesgo para la privacidad, la reputación y la continuidad de las operaciones.

La seguridad de la información es clave para:

- Prevenir el robo de datos sensibles o confidenciales

- Evitar pérdidas financieras y sanciones por incumplimiento normativo

- Proteger la confianza de usuarios, clientes y colaboradores

- Garantizar la continuidad operativa frente a incidentes

Aunque es fácil preguntarse cuál es el valor de los datos robados, la pregunta de importancia es qué tanto cuesta para una empresa sufrir una brecha de datos. El sufrir un robo de información incurre en costos que van más allá del valor de los datos como tal, ya que también se sufren:

- Pérdidas por daño de imagen

- Demandas por daños y perjuicios de parte de usuarios o clientes

- Finalizaciones de contratos de forma prematura por incumplimiento de cláusulas de confidencialidad y uso de datos

- Costo por rescate de datos en ataques de ransomware

- Costo de recuperar los datos en caso de que éstos sean borrados

Pero, ¿cuánto cuesta sufrir una brecha de datos?

El costo de una brecha de datos varía por región e industria, según IBM las pérdidas por una brecha de datos promedio este 2022 en Estados Unidos es de 9,44 millones de dólares, mientras que el costo promedio global es de 4,35 millones de dólares. De acuerdo al mismo informe, el costo promedio en latinoamérica es de 2,8 millones.

Un par de datos curiosos y muy relevantes: El mismo informe revela que el costo de las brechas es superior en empresas donde el trabajo remoto fue causa de la brecha. Además, aquellas organizaciones con desarrollados sistemas de modernización en la nube son en promedio 77% más rápidas para contener las brechas.

¿Y cuánto cuesta una brecha por ransomware?

Si hablamos de seguridad de la información también debemos hablar de ransomware, ya que este ciberataque se aprovecha de vulnerabilidades de seguridad para acceder y robar o secuestrar datos. De acuerdo a un estudio realizado por Sophos, el costo de rescate globalmente es de un promedio de 812 mil dólares, y ojo, esto no incluye los 1,4 millones de dólares promedios que cuesta remediar un ataque de ransomware.

Diferencias entre seguridad de la información y ciberseguridad

Aunque a menudo se usan como sinónimos, seguridad de la información y ciberseguridad no son exactamente lo mismo. Entender la diferencia entre estos conceptos es clave para proteger adecuadamente los datos en el entorno digital actual.

Seguridad de la información: el enfoque integral

La seguridad de la información se refiere a la protección de todos los tipos de información, sin importar el formato en el que se encuentren: digital, física, escrita en papel o incluso hablada. Su objetivo es preservar la confidencialidad, integridad y disponibilidad de la información (la conocida tríada CIA).

Por ejemplo:

- Proteger un contrato impreso en una oficina

- Restringir el acceso a una base de datos interna

- Establecer políticas de manejo seguro de documentos físicos

Ciberseguridad: el enfoque digital

La ciberseguridad es una subcategoría dentro de la seguridad de la información y se centra específicamente en proteger los sistemas, redes, dispositivos y datos que están en formato digital y conectados a internet. Su enfoque es prevenir amenazas cibernéticas como ataques de malware, phishing, ransomware o accesos no autorizados a través de la red.

Por ejemplo:

- Configurar firewalls o sistemas de detección de intrusos

- Aplicar actualizaciones de seguridad a sistemas operativos

- Implementar autenticación multifactor en plataformas digitales

Amenazas a la seguridad de la información

Las amenazas a la seguridad de la información son eventos o acciones que pueden comprometer la confidencialidad, integridad y disponibilidad de la información. Estas amenazas pueden ser internas o externas, y pueden tener orígenes humanos, naturales o malintencionados. Entre las amenazas más comunes se encuentran los ataques cibernéticos, el malware, el phishing, y los desastres naturales.

Ataques tipo Man-in-the-middle (MitM)

Los ataques tipo Man-in-the-middle (MitM) son una amenaza significativa para la seguridad de la información. En este tipo de ataque, un atacante se coloca entre dos partes que están comunicándose, interceptando y modificando la información que se transmite. Esto puede permitir al atacante acceder a información confidencial, como contraseñas o números de tarjeta de crédito. Por ejemplo, en una conexión Wi-Fi pública, un atacante podría interceptar la comunicación entre un usuario y un sitio web, obteniendo acceso a datos sensibles.

Gestión de la seguridad de la información

La gestión de la seguridad de la información es el proceso de planificar, implementar y mantener medidas de seguridad para proteger la información de una organización o persona. Este proceso incluye la identificación de riesgos y amenazas, la implementación de medidas de seguridad, y la monitorización y evaluación de la efectividad de estas medidas. Un enfoque integral de la gestión de la seguridad de la información asegura que las organizaciones puedan proteger sus datos de manera efectiva, minimizando los riesgos y respondiendo adecuadamente a las amenazas.

Plan de seguridad de la información

Para mantener la información de forma segura y a la vez cumplir con la norma ISO 27001 se debe instaurar un plan de seguridad de la información. Estos planes ayudan a definir, pero no se limitan, las siguientes tareas y obligaciones:

- Políticas de uso y resguardo de la información

- Quienes estarán encargados de la seguridad

- Qué tantos recursos va a necesitar

- Qué información se va a resguardar

- Formas en la que la información estará disponible sin comprometer su seguridad

- Identificar posibles riesgos

- Preparar soluciones y medidas para combatir ataques y brechas

- Medir problemas ocasionados por riesgos y efectividad de las medidas para solucionarlos

Es crucial implementar procedimientos para proteger la información confidencial de amenazas.

Cabe destacar que cada plan debe ser único para cada organización, ya que debe acomodarse a sus necesidades, a la información y a la estructura que esta posee. Tampoco existen herramientas capaces de cubrir todas las necesidades de información de la seguridad de una organización, por lo que es normal usar diversas herramientas para cumplir con las normas y políticas de un plan de seguridad de la información.

Pasos para implementar un plan de seguridad de la información

Cada organización debe realizar una serie de pasos para estudiar qué deben realizar para completar un plan de seguridad de la información, ya que como ya mencionamos, cada plan debe ser único para cada organización. Aún así, estos son los pasos más importantes a realizar al momento de crear una estrategia de seguridad de la información:

- Establecer los objetivos del plan

- Identificar cuáles son las normativas legales de seguridad que se deben cumplir

- Estudiar los posibles riesgos de seguridad a los que está expuesto la organización

- Crear las políticas de seguridad necesarias y modificarlas para cumplir las necesidades de la organización

- Introducir tecnología que contrarreste y minimice los posibles riesgos y vulnerabilidades

- Entrenar al personal para el uso de las nuevas tecnologías y políticas de seguridad

- Estudiar, modificar y seguir los resultados de las nuevas políticas acorde a los resultados

Es crucial tener un plan de respuesta a incidentes que contemple las ramificaciones legales y la implementación activa del mismo.

Soluciones para la seguridad de la información

Una vez el plan de seguridad de la información basado en la triada (confidencialidad, integridad, disponibilidad) sea creado y se llegue a la etapa de buscar las soluciones de seguridad de la información, se deben estudiar qué herramientas y políticas se pueden usar para cubrir y apoyar las necesidades de la empresa para cada pilar de la triada.

Estas son algunas de las herramientas usadas para cumplir con un plan de seguridad:

Soluciones para el pilar de confidencialidad

Implementar políticas de clasificación de datos (data segura, data confidencial, data secreta, sanidad y destrucción de datos, etc)

- Herramientas de encriptación como BitLocker y VeraCrypt pueden proteger la información confidencial contra usuarios no autorizados.

- Cierto software permite la destrucción de datos de dispositivos de manera remota, para así eliminar información confidencial en equipos robados o perdidos.

Asignar información confidencial solo al personal que lo necesita.

- El reducir la cantidad de información a la que puede acceder un trabajador a solo lo necesario reducirá las posibilidades de que ésta sea vulnerada debido a robo de acceso o ataques internos.

Crear políticas de contraseñas seguras.

- El establecer políticas de contraseñas seguras tanto para credenciales personales como para el acceso a herramientas reducirá las probabilidades de que estas sean víctimas de un ataque por fuerza bruta.

Cuidar todos los accesos a los datos en tránsito y en descanso.

- El error humano es un problema importante. Mantener permisos y contraseñas con un nivel de seguridad adecuado es clave para mantener confidencialidad.

- Supervisar los accesos autorizados a terceras empresas (agencias, contratistas, etc), para así velar que su uso sea el debido y revocado una vez los permisos terminen.

- Cuidar que el proceso de off-boarding revoque los accesos al personal una vez finalicen sus actividades en la empresa.

Soluciones para el pilar de integridad

Cuidar de quienes tienen acceso a la información.

- Algunas herramientas de trabajo compartido como Google Drive permiten definir quienes tienen acceso a las carpetas y datos de una organización.

Llevar un registro de los cambios realizados en la información.

- Los registros llevados por algunas herramientas, como WordPress y Webflow permiten llevar un control y copia de los cambios realizados en un sitio web.

Realizar copias de seguridad para recuperar la información en caso de que sea comprometida.

- Algunos servicios de almacenamiento de datos en la nube, como IDrive y Acronis Cyber Protect ofrecen servicios de respaldo de datos, lo cual minimiza el impacto de ataques como el ransomware.

Establecer protocolos de auditoría para verificar periódicamente un manejo correcto de la información.

- Estos protocolos permiten encontrar problemas y mejorar los métodos de manejo de la información.

Soluciones para el pilar de disponibilidad

Establecer herramientas que faciliten el acceso e intercambio de la información.

- Herramientas como Notion y Confluence permiten el uso compartido de los datos entre un equipo.

Crear sistemas de verificación de identidad para permitir el acceso a los datos.

- Las políticas como la 2FA (autenticación de dos pasos) impone un paso más a los cibercriminales, ya que necesita de un factor adicional de identificación para acceder a la información.

Implementar sistemas de acceso a la información redundantes.

- Un sistema de respaldo de acceso a la información permite continuar el flujo de acceso a la información aún al sufrir un percance, como la pérdida del internet o la caída de un servidor.

Desarrollo e implementación de parches para prevenir las amenazas de ciberataques.

- Un software que permita un acceso más rápido a la información, así como un hardware que procese más rápido la información mejoraría los tiempos de acceso a esta.

Conclusión

La seguridad de la información es mucho más que una práctica técnica: es un compromiso organizacional con la protección de los datos, sin importar su formato o ubicación. Entender sus principios —como la tríada de confidencialidad, integridad y disponibilidad— y su relación con la ciberseguridad permite construir estrategias más sólidas, especialmente en un entorno digital cada vez más complejo y vulnerable.

Implementar políticas claras, educar a los usuarios, proteger los dispositivos y contar con herramientas adecuadas como Prey son pasos fundamentales para reducir riesgos y mantener tu información segura.

Porque al final del día, proteger la información es proteger a las personas.