En años recientes, empresas de todo el mundo se han enfrentado a cada vez más filtraciones de datos, cada una un coste medio de estos incidentes que ahora alcanza los 4,88 millones de dólares según el reporte Cost of a Data Breach 2024 de IBM, lo que supone un aumento significativo con respecto a años anteriores.

Dada la importancia financiera y reputacional de las brechas de datos, en esta primera entrega de nuestra guía compartiremos estrategias y conocimientos clave para proteger tu empresa. Abordaremos los diferentes tipos de filtraciones, la relevancia de tener un plan de respuesta y detallaremos los pasos esenciales para una gestión eficaz de estos incidentes.

¡Comencemos!

Como funciona las filtraciones de datos

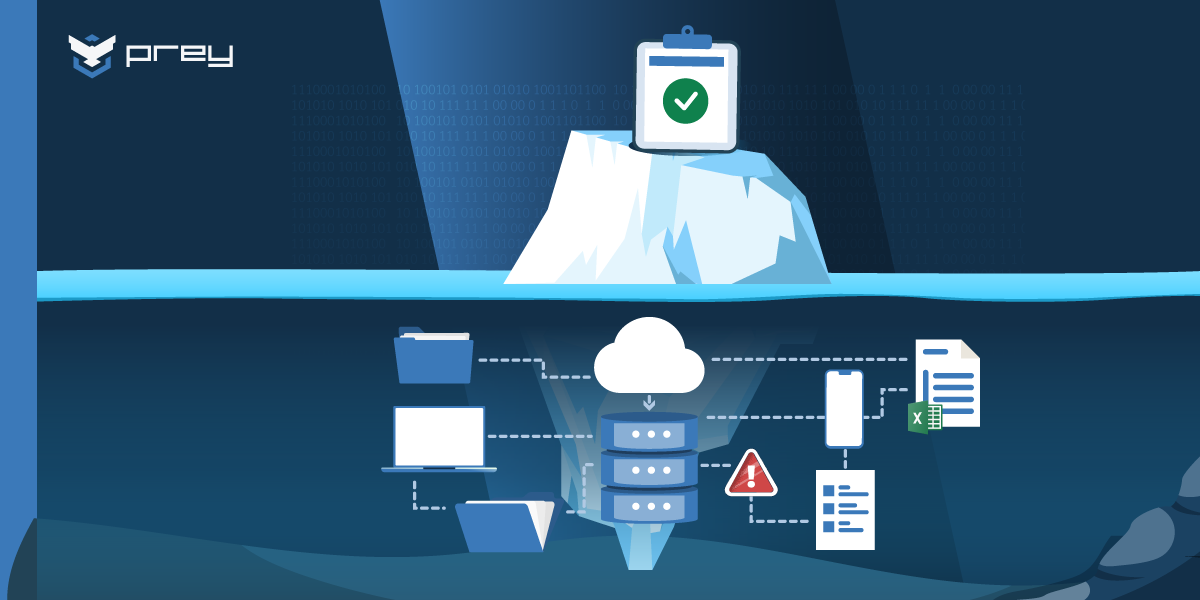

Las brechas de datos se presentan de muchas formas, cada una con su propio conjunto de retos y consecuencias. . Entender la variedad de estos incidentes es clave para desarrollar estrategias efectivas de prevención y respuesta.

Tipos de filtraciones de datos y causas comunes:

- Robo de credenciales: El robo de credenciales es una de las causas más comunes de las brechas de datos. Los ciberdelincuentes suelen obtenerlas mediante ataques de phishing y luego las utilizan para acceder a sistemas delicados.

- Ataques de malware: Se trata de infecciones de software malicioso diseñadas para dañar o explotar sistemas, generalmente introducidas mediante correos electrónicos fraudulentos.

- Ransomware: Un tipo particular de malware que bloquea el acceso, generalmente mediante encriptaciones forzosas, a los datos de la víctima hasta que se paga un rescate.

- Amenazas internas: Filtraciones provocadas por empleados o contratistas que abusan de su acceso a información confidencial.

- Inyección SQL: Ataque que introduce código malicioso en un servidor que usa SQL, comprometiendo la base de datos.

- Denegación de servicio (DoS): Ataque que sobrecarga un sistema, impidiendo su funcionamiento normal, y suele afectar a sitios web y servicios en línea.

- Brechas físicas: Pérdida o robo de dispositivos físicos como ordenadores portátiles, discos duros o documentos.

Importancia de estar preparado ante brechas de datos

Hoy en día, ya no es una cuestión de si una empresa será atacada, sino de cuándo. Estar preparados para enfrentar una brecha de datos puede marcar una gran diferencia en la capacidad de una organización para recuperarse.

Tener un enfoque bien estructurado para responder a incidentes no solo ayuda a reducir significativamente el impacto, sino que también permite una recuperación más rápida y eficiente. Esto no solo asegura la continuidad operativa, sino que fortalece la confianza de todos los involucrados.

Cómo influye una respuesta preparada en los resultados:

- Tiempo de recuperación: Una respuesta rápida y eficaz ante brechas de datos minimiza la duración de las interrupciones. Las empresas con planes y equipos preparados para actuar ante incidentes pueden identificar y contener las brechas con mayor rapidez, lo que reduce el tiempo de inactividad operativo, que a menudo resulta costoso.

- Costos: La preparación adecuada puede generar ahorros significativos. Las organizaciones que cuentan con planes y equipos especializados pueden reducir millones en costos relacionados con una brecha de datos. Según el informe Cost of a Data Breach 2023 de IBM, estas medidas pueden ahorrar hasta 1,77 millones de dólares en costos totales asociados a una brecha.

- Daño a la reputación: Las empresas que responden de manera efectiva a las brechas tienen más probabilidades de mantener la confianza de sus clientes y salvaguardar su reputación. Una gestión rápida y transparente del incidente, junto con una buena comunicación, ayuda a tranquilizar a las partes interesadas y reducir el impacto negativo.

Preparación ante una brecha de datos

Estar bien preparado es algo fundamental para responder de manera eficaz a una brecha de datos. Las organizaciones deben enfocarse en una planificación detallada, comprender sus obligaciones legales, evaluar los riesgos, formar un equipo de respuesta y definir claramente los pasos a seguir ante un incidente. A lo largo de esta sección, explicaremos estas áreas clave para asegurar que tu organización esté lista ante cualquier desafío de seguridad de datos.

Comprender los requisitos legales y de conformidad

Dominar el marco regulatorio es un paso esencial dentro de cualquier plan de respuesta ante una brecha de datos. Conocer a fondo leyes como GDPR, CCPA e HIPAA no solo asegura el cumplimiento, sino que también impacta directamente en la forma en que se gestionan las brechas.

Reglamentos clave y sus implicaciones:

- GDPR (Reglamento General de Protección de Datos): Este reglamento de la UE exige una protección estricta de los datos personales y la privacidad de los ciudadanos en la Unión Europea y el Espacio Económico Europeo.

- FERPA (Ley de Privacidad y Derechos Educativos de la Familia): Protege la privacidad de los registros académicos de los estudiantes, otorgando a los padres o a los estudiantes elegibles mayor control sobre su información.

- HIPAA (Ley de Portabilidad y Responsabilidad del Seguro Médico): Ley estadounidense que establece normativas de privacidad y seguridad para proteger la información médica sensible.

- PCI DSS (Payment Card Industry Data Security Standard): Conjunto de normas diseñado para garantizar que todas las empresas que procesan, almacenan o transmiten información de tarjetas de crédito operen en un entorno seguro.

Evaluar y gestionar los riesgos

Evaluar y gestionar los riesgos es clave para proteger los activos de tu organización. Estas prácticas permiten detectar vulnerabilidades y diseñar estrategias que aseguren la protección frente a posibles filtraciones de datos, aumentando la capacidad de respuesta ante cualquier amenaza.

Pasos en la evaluación y gestión de riesgos:

- Identificar los datos sensibles: Definir qué información es más valiosa y está más expuesta, para aplicar medidas de seguridad adicionales.

- Evaluación de amenazas: Analizar posibles amenazas, tanto internas como externas, para entender cómo podrían poner en peligro los datos.

- Priorizar la protección de activos: Asignar recursos de manera eficiente, comenzando por los activos más críticos según su valor y nivel de vulnerabilidad.

- Desarrollar estrategias de mitigación: Diseñar acciones concretas para reducir los riesgos a un nivel manejable.

- Supervisión continua: Implementar un monitoreo constante para detectar y reaccionar rápidamente ante cualquier amenaza.

Crear un equipo de respuesta ante incidente (IRT)

Reunir un equipo de respuesta a incidentes es esencial para actuar de manera rápida y eficiente. Cuando cada miembro tiene funciones bien definidas, es más fácil entender quién hace qué, y esto ayuda a que el equipo colabore mejor en todas las áreas afectadas de la organización.

Echemos un vistazo a algunos roles clave que son necesarios:

- Director de Respuesta a Incidentes: Lidera los esfuerzos de respuesta y coordina entre las diferentes partes interesadas.

- Analistas de seguridad / Investigador principal: Supervisan los sistemas en busca de infracciones y analizan la seguridad de la información.

- Asesor jurídico: Ofrece asesoramiento sobre el cumplimiento y las obligaciones legales durante una brecha.

- Responsable de comunicación: Se encarga de la comunicación dentro del equipo y con partes externas, incluidos el público y los medios de comunicación.

- Representación legal y de RRHH: Los incidentes de ciberseguridad pueden tener implicaciones legales y de recursos humanos, especialmente si hay una persona con información privilegiada implicada. Por ello, el equipo de respuesta a incidentes debe contar con representación legal y de RRHH para proporcionar orientación y facilitar la comunicación con las partes interesadas.

Crear un Plan de Respuesta a Incidentes (IRP)

Un Plan de Respuesta a Incidentes (IRP) es una estrategia documentada que explica cómo una empresa responderá y gestionará una brecha de datos o un ciberataque. Su objetivo principal es reducir los daños y restablecer rápidamente las operaciones y la confianza.

Pasos para crear un Plan de Respuesta a Incidentes (IRP):

- Desarrollar políticas y procedimientos: Definir políticas claras que describan las funciones, responsabilidades y procedimientos para cualquier tipo de incidente de seguridad.

- Definir los niveles de gravedad de los incidentes: Establecer niveles de gravedad que indiquen el grado de urgencia que necesita el IRT, permitiendo así priorizar los esfuerzos de respuesta y asignar recursos de manera más eficiente.

- Identificar y priorizar los activos: Determinar qué activos son críticos y deben protegerse con la máxima prioridad.

- Definir estrategias de comunicación: Establecer protocolos para la comunicación interna y externa durante y después de un incidente.

- Crear plantillas de respuesta: Desarrollar plantillas para distintos tipos de incidentes que garanticen una actuación rápida y coherente.

- Pruebas y actualizaciones periódicas: Realizar simulaciones y ejercicios para comprobar la eficacia del plan y actualizarlo periódicamente en función de nuevas amenazas o de los resultados de estas pruebas.

Técnicas de detección

Las técnicas de detección temprana son esenciales para identificar rápidamente las brechas de seguridad antes de que se conviertan en un problema mayor. Utilizar una variedad de métodos de inteligencia de amenazas fortalece la postura de seguridad de una organización y ayuda a interceptar ciberamenazas en sus primeras etapas.

- Supervisión de sistemas: Mantener un ojo constante en las actividades de la red, los sistemas y los dispositivos para detectar comportamientos inusuales o accesos no autorizados.

- Supervisión de la Dark Web: Contar con herramientas que monitoricen la Dark Web para buscar credenciales robadas puede ser muy útil para prevenir su uso en ciberataques.

- Software antivirus: Esta es una de las herramientas más conocidas y básicas para la detección de malware. Aunque los antivirus son útiles, es importante recordar que las empresas no deben depender únicamente de ellos para proteger sus sistemas.

- Detección y respuesta en dispositivos (EDR): Implementar software especializado en los dispositivos que detecte, alerte y responda a amenazas potenciales en tiempo real.

- Exploración de vulnerabilidades: Realizar chequeos periódicos para encontrar posibles puntos débiles en la red, dispositivos y sistemas.

Registro y documentación de incidentes

Registrar y documentar cualquier tipo de incidente es un proceso crítico que proporciona información detallada sobre las brechas de seguridad. Esta documentación sirve como base para comprender lo que ocurrió y es esencial para mejorar las estrategias de prevención y garantizar que se cumplan las normativas.

Ventajas del registro y la documentación:

- Mejor comprensión del incidente: Los registros ofrecen pruebas claras y líneas temporales que ayudan a desentrañar cómo se produjo la brecha y cuál fue la secuencia de eventos.

- Cumplimiento de la normativa: Tener registros precisos es clave para cumplir con los requisitos legales y normativos, que a menudo exigen documentación específica sobre incidentes.

- Mejora de la seguridad: Analizar los registros permite identificar las debilidades en la seguridad, lo que ayuda a implementar medidas proactivas para reforzar las defensas contra futuros ataques.

- Facilita el análisis forense: Los registros detallados son valiosos para las investigaciones forenses, ya que ayudan a identificar a los atacantes y las vulnerabilidades que pudieron haber sido explotadas.

- Favorece una comunicación eficaz: Una documentación completa facilita la comunicación clara con las partes interesadas, incluyendo a la dirección, los clientes y los reguladores, sobre lo sucedido y las medidas correctivas que se han tomado.

Canales de comunicación

Establecer protocolos de comunicación claros durante una brecha de datos es esencial. Esto asegura que la información fluya de manera efectiva entre todas las partes interesadas, como la dirección, los equipos informáticos, los clientes afectados y los organismos reguladores, facilitando así una respuesta coordinada y eficiente.

- Comunicación interna: Es importante que todos los miembros relevantes del equipo sean informados de manera oportuna y activados según el plan de respuesta a incidentes.

- Comunicación externa: Se debe gestionar una comunicación transparente y oportuna con las partes externas, incluidos clientes, socios y organismos reguladores, para manejar tanto las percepciones como las obligaciones legales.

La prevención es sólo el primer paso

Las estadísticas recientes subrayan la importancia de contar con medidas sólidas de ciberseguridad. A pesar del aumento de los ataques, las estrategias defensivas están evolucionando con éxito. Por ejemplo, aproximadamente el 72,7% de las organizaciones experimentaron un ataque de ransomware en 2023. Sin embargo, la preparación y la respuesta rápida, facilitadas por la mejora de los protocolos de seguridad, ayudaron a mitigar los daños potenciales.

Detectar y responder ante ataques cibernéticos es solo el primer paso de una estrategia integral de ciberseguridad. La contención adecuada, la erradicación de las amenazas y la recuperación tras los incidentes son igualmente cruciales para garantizar una protección a largo plazo y una mayor resistencia frente a futuras amenazas.

En la siguiente parte profundizamos en estos aspectos, analizando cómo gestionar y recuperarse eficazmente de los incidentes para minimizar tanto el tiempo de inactividad como las repercusiones a largo plazo.