La seguridad de datos se refiere a las prácticas que implementamos para proteger la información tanto de la empresa como de los clientes de un uso no autorizado y de su exposición. Esto implica desde identificar qué datos tiene una empresa hasta establecer controles de seguridad que limiten el acceso y mantengan esos datos a salvo. De esta manera, se protege los datos confidenciales del cliente y se garantiza la confidencialidad y seguridad de su información.

En el ámbito de la ciberseguridad, la protección de datos representa uno de los desafíos más grandes para muchas compañías y organizaciones. De hecho, el 2024 fue un año negro para la industria donde en cuestión de meses vimos tres incidentes que marcaron la agenda global que expusieron alrededor de 4.9 mil millones de registros( MOAB, Snowflake y el caso de NPD), dejando un mensaje claro: la seguridad de datos no es un “extra”. Es la línea que separa la continuidad de tu negocio de un caos operativo, financiero y reputacional.

Qué es la seguridad de datos?

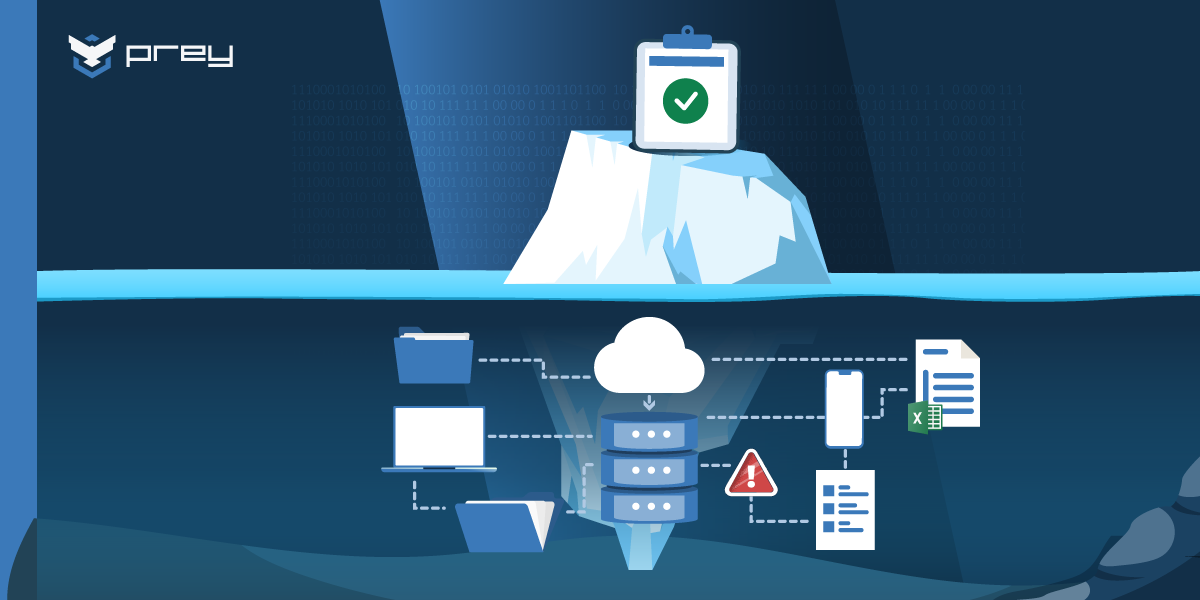

La seguridad de datos es el conjunto de prácticas, tecnologías y políticas que buscan proteger la información contra accesos no autorizados, corrupción, pérdida o exposición indebida.

No se trata solo de archivos o bases de datos en un servidor; hablamos de todo el ciclo de vida de los datos:

- En reposo: cuando se almacenan en un disco o la nube.

- En tránsito: cuando viajan por redes internas o públicas.

- En uso: cuando un usuario o aplicación accede a ellos.

El objetivo es garantizar tres principios:

- Confidencialidad: que solo las personas autorizadas accedan a la información.

- Integridad: que los datos no sean alterados o corrompidos.

- Disponibilidad: que estén accesibles cuando la organización los necesita.

El costo real de una brecha de datos

Contar con una sólida estrategia de seguridad de datos es esencial por diversas razones. Una de las principales es reducir los costos y el daño que puede acarrear una brecha de seguridad.

Según IBM y el Instituto Ponemon, el costo promedio de una brecha de datos se sitúa en unos 3.6 millones de dólares y se desglosa en los siguientes gastos:

- Detección y escalamiento (28.8%)

- Remediación (6.2%)

- Respuesta posterior al incidente (25.4%)

- Pérdida de negocio (39.4%)

Adicionalmente, si sumamos multas regulatorias bajo normativas como GDPR en Europa, HIPAA en salud en EE. UU. o la Ley Marco de Ciberseguridad y Ley de Protección de Datos en Chile, la cifra sube aún más.

El gasto más significativo para las empresas no es necesariamente la gestión del incidente después de que ocurre. Aunque es complicado de cuantificar, la pérdida de confianza de los clientes y el impacto en las oportunidades de negocio futuras suelen resultar en un costo mucho mayor para la organización.

Tipos de seguridad de datos

El propósito de la seguridad de datos es proteger la información sensible y reducir la posibilidad de que se filtre o caiga en manos no autorizadas. Es por esto que no es posible solo instalar un antivirus y esperar lo mejor, ya que hay muchos tipos de riesgos a los que se exponen los datos en diferentes entornos, así como hay muchas herramientas de seguridad para protegerlos.

Cifrado

Los algoritmos de cifrado son una barrera efectiva para proteger los datos, ya que hacen que sea prácticamente imposible leer la información sin la clave de descifrado adecuada. La gestión de claves criptográficas es fundamental para garantizar la confidencialidad e integridad de los datos cifrados, ya que un manejo seguro de las claves es esencial en la protección de datos y la seguridad informática. De hecho, muchas leyes de protección de datos establecen que, si los datos cifrados son expuestos pero el atacante no tiene acceso a la clave, la brecha no necesita ser reportada.

En este sentido, Prey ofrece encriptación remota con BitLocker para dispositivos con Windows 10 que cuentan con un Módulo de Plataforma Segura (TPM) instalado y activo. Con esta herramienta, puedes elegir qué discos deseas cifrar o descifrar, monitorear el progreso y seleccionar el estándar de seguridad que mejor se adapte a tus necesidades

Borrado de datos

El borrado de datos se refiere al proceso de eliminar de manera segura la información sensible de dispositivos de almacenamiento, como discos duros, memorias USB y teléfonos móviles. A menudo, cuando los datos son eliminados, no se borran completamente, lo que significa que pueden ser recuperados con software especializado.

Este proceso implica sobrescribir los datos existentes con caracteres aleatorios o ceros, lo que los hace irrecuperables. Al hacerlo, se evita que terceros no autorizados accedan a información crítica, contribuyendo a una mejor protección contra amenazas de seguridad. Es vital que las organizaciones que manejan información sensible implementen políticas y procesos de borrado de datos para prevenir brechas.

Prey de igual forma permite remote wipe selectivo o completo en laptops, tablets y móviles.

Gestión de acceso e identidad (IAM)

Los sistemas de gestión de acceso e identidad son herramientas clave que permiten a las organizaciones restringir el acceso y los permisos de los usuarios al mínimo necesario para desempeñar sus funciones (siguiendo el principio de privilegio mínimo). Al implementar IAM, se reduce la probabilidad y el impacto de posibles brechas de seguridad, además de ser un requisito para cumplir con normativas de protección de datos como PCI-DSS.

Prevención de pérdida de datos (DLP)

Las soluciones de prevención de pérdida de datos (DLP) están diseñadas para identificar, alertar o bloquear intentos de exfiltración de información desde la red de una organización. Estas herramientas constituyen una primera línea de defensa contra brechas de seguridad, y su efectividad aumenta cuando se combinan con otras soluciones de seguridad.

Gobernanza, riesgo y cumplimiento

Aunque a primera vista poco tiene que ver con tecnología, las políticas y los procedimientos de evaluación de riesgos son componentes esenciales de una estrategia de seguridad de datos robusta. Al establecer directrices sobre la clasificación, el acceso y la protección de los datos, las organizaciones pueden disminuir considerablemente el riesgo de sufrir una brecha de seguridad.

Anti-malware, antivirus y protección de endpoints

Finalmente, muchas brechas de datos son facilitadas por malware, como el ransomware, que cifra los datos y exige un rescate, o software malicioso diseñado para robar credenciales e información de los usuarios. Para ayudar a detectar y bloquear intentos de robo de datos, es esencial instalar soluciones de protección contra malware, antivirus y herramientas de protección de endpoints en todos los dispositivos.

Aunque hay muchas maneras de implementar seguridad de datos, cada enfoque aborda diferentes riesgos. Por ejemplo, los dispositivos que se pierden o son robados han sido la causa de numerosas brechas de seguridad, para eso necesitas una solución MDM como Prey que permitan ejecutar el bloqueo, cifrado o eliminación remota para evitar alguna filtración o tener visibilidad de credenciales que han sido robadas y que se encuentran en la dark web al mejor postor, también será necesario contar con soluciones de rastreo de la dark web.

Amenazas a la seguridad de los datos

Los datos se encuentran en todos los rincones de la red de una organización, y pueden estar expuestos a diferentes tipos de ciberamenazas. Algunas de las principales incluyen:

- Pérdida de datos en la nube: A medida que muchas organizaciones migran a la nube, la seguridad en este entorno ha quedado rezagada. Se estima que el 60% del almacenamiento en la nube contiene datos sin cifrar, y el 93% de los servicios de almacenamiento en la nube tienen configuraciones de seguridad incorrectas. Esto ha llevado a más de 200 brechas de datos en los últimos dos años, ya que estos recursos, al estar accesibles directamente desde Internet, ponen en riesgo la información que contienen.

- Phishing y ataques de ingeniería social: Estas técnicas son métodos comunes para robar datos sensibles. Un correo electrónico malicioso, un mensaje de texto, o incluso una llamada telefónica pueden ser intentos de robar información confidencial o credenciales de usuario. Una vez que se obtienen estas credenciales, pueden utilizarse para acceder a cuentas en línea que albergan datos delicados, como correos electrónicos o almacenamiento en la nube. Además, los sitios web que alojan datos sensibles representan un riesgo adicional, por lo que es fundamental implementar medidas de seguridad para protegerlos contra accesos no autorizados y ataques cibernéticos.

- Exposición accidental: No todas las brechas de datos son causadas intencionadamente. Según un estudio de IBM y el Instituto Ponemon, el 48% de las brechas se originan por fallos del sistema o errores humanos. Esto puede incluir desde un simple error al enviar un correo electrónico hasta configuraciones incorrectas de permisos en la nube o dejar un dispositivo USB o un documento impreso en un lugar público.

- Amenazas internas: A menudo se piensa que las brechas de datos son causadas principalmente por atacantes externos. Sin embargo, entre el 60% y el 75% de las brechas son provocadas por amenazas internas. Esto incluye empleados maliciosos que tienen acceso a la red y actúan deliberadamente, así como empleados descuidados que provocan exposiciones accidentales de datos. La seguridad de datos busca prevenir robos, corrupción o pérdida de información tanto por amenazas internas como externas.

- Ransomware: Esta amenaza pone en riesgo los datos de una organización de múltiples maneras. Todas las variantes de ransomware cifran datos, lo que los hace inaccesibles a menos que se pague un rescate por la clave de descifrado. Algunos grupos de ransomware incluso han añadido funcionalidad de robo de datos a su malware, aumentando la presión para que las víctimas paguen.

- Compromiso de hardware físico: Todos los datos están almacenados en hardware físico, que puede ser un objetivo atractivo para los atacantes. El hardware malicioso insertado a través de un ataque en la cadena de suministro puede comprometer información sensible, o un atacante podría intentar acceder directamente a la memoria de un disco mientras está apagado.

- Dispositivos robados o extraviados: Trabajar desde cualquier lugar puede aumentar los riesgos de ciberseguridad, ya que los dispositivos que contienen datos sensibles pueden ser robados o extraviados. Estos dispositivos a menudo contienen información privada que podría ser accesible para personas no autorizadas si caen en manos equivocadas, como correos electrónicos, datos financieros, archivos personales y credenciales de acceso a redes y bases de datos de la empresa, lo que podría resultar en una grave brecha de datos.

El Internet de las Cosas (IoT) introduce nuevos riesgos de seguridad debido a la conectividad de dispositivos como smartwatches, sensores industriales y vehículos inteligentes. Estos dispositivos conectados amplían la superficie de ataque y pueden ser vulnerables a amenazas de hacking, lo que incrementa la posibilidad de accesos no autorizados y exposición de datos.

Por otro lado, los avances en inteligencia artificial (IA) plantean desafíos adicionales en la seguridad de datos, ya que requieren estrategias específicas para proteger la información en entornos donde la automatización, la ética y el cumplimiento normativo son cada vez más relevantes. La integración segura y ética de la IA es fundamental para mitigar riesgos emergentes y garantizar la protección de los datos frente a nuevas amenazas tecnológicas.

Estrategias y herramientas clave de seguridad de datos

La seguridad de los datos es una preocupación que suele manejarse a nivel ejecutivo, abarcando decisiones sobre políticas corporativas y soluciones de seguridad. Sin embargo, hay pasos sencillos que todos pueden seguir para mejorar tanto su propia seguridad de datos como la de la empresa. Aquí te compartimos algunas recomendaciones:

Usa un control de acceso sólido

Las contraseñas débiles son una de las mayores amenazas para la ciberseguridad de cualquier organización. Asegúrate de utilizar contraseñas fuertes y únicas para cada cuenta, y activa la autenticación multifactor (MFA) siempre que sea posible.

Las herramientas de gestión de identidad y acceso (IAM) y la implementación de controles de acceso, como listas de control de acceso (ACL), son clave para garantizar que solo los usuarios autorizados tengan acceso a recursos específicos. Estas herramientas permiten la autenticación, autorización y gestión de usuarios, facilitando que los administradores controlen el acceso, supervisen la actividad y revoquen permisos cuando sea necesario. Así, se pueden reducir riesgos y evitar accesos no autorizados a información sensible.

Instala cifrado de disco completo en todos los dispositivos

El cifrado de disco completo protege los datos almacenándolos en un formato cifrado, lo que hace imposible acceder a ellos sin la contraseña correcta. Esta protección se vuelve cada vez más crucial a medida que aumentamos el uso de dispositivos móviles en el trabajo.

Comparte datos de manera segura

Evita usar enlaces de compartir para documentos y datos en la nube, ya que estos son accesibles para cualquiera que tenga el enlace. En lugar de eso, envía invitaciones individuales para otorgar acceso a los recursos.

Crea copias de seguridad regularmente

La creación de copias de seguridad es una de las medidas más efectivas para garantizar la seguridad de los datos en cualquier organización. Realizar copias de seguridad periódicas permite proteger la información frente a incidentes como la pérdida, corrupción o robo de datos, asegurando que siempre exista una versión recuperable en caso de emergencia. Este proceso es fundamental para minimizar el impacto de cualquier incidente de seguridad, ya que posibilita restaurar los datos a un estado consistente y accesible, evitando interrupciones prolongadas en las operaciones.

Implementar un plan de copias de seguridad y recuperación es esencial para la continuidad del negocio. Este plan debe definir la frecuencia de las copias, los sistemas y archivos críticos a respaldar, y los métodos de almacenamiento más seguros, como soluciones en la nube o dispositivos externos protegidos. Además, es importante realizar pruebas periódicas de recuperación para verificar que los datos puedan restaurarse correctamente en caso de un incidente. De esta manera, las organizaciones refuerzan la seguridad de los datos y se preparan para responder eficazmente ante cualquier pérdida o corrupción de información.

Implementa programas capacitación en ciberseguridad

La capacitación y la conciencia en seguridad de los datos son elementos clave para proteger la información dentro de cualquier organización. Educar a los empleados sobre las mejores prácticas de seguridad, los riesgos asociados y las amenazas más comunes ayuda a crear una cultura de protección de datos en la empresa. Una plantilla informada es capaz de identificar intentos de phishing, evitar errores que puedan exponer información sensible y actuar de manera responsable ante posibles incidentes.

Las organizaciones deben invertir en programas de formación continua que incluyan simulaciones de ataques, actualizaciones sobre nuevas amenazas y recordatorios sobre la importancia de proteger la información. Fomentar la conciencia sobre la seguridad de los datos no solo reduce la probabilidad de incidentes, sino que también convierte a cada empleado en un aliado activo en la defensa contra riesgos internos y externos.

Crea y ejecuta un plan integral de seguridad de datos

Es fundamental contar con planes de seguridad y recuperación ante incidentes para proteger información sensible y asegurarte de que el personal comprenda su papel en esta seguridad. Este plan debe incluir copias de seguridad regulares, mecanismos de cifrado, reglas de control de acceso, procesos de respuesta a incidentes y formación en buenas prácticas de seguridad. Un plan bien diseñado no solo ayuda a prevenir brechas de datos, sino que también mitiga el impacto de posibles incidentes de seguridad.

Revisiones periódicas de evaluación de riesgos

Realizar evaluaciones de riesgos de manera proactiva te ayudará a identificar y reducir amenazas a la seguridad que puedan dar lugar a accesos no autorizados a los datos. Esto implica revisar las medidas de seguridad existentes, buscar debilidades y evaluar el riesgo y las posibles consecuencias de una brecha de seguridad. Este proceso te ayudará a identificar áreas de mejora en las medidas de seguridad y protege los datos confidenciales frente a accesos no autorizados.

Define un plan de respuesta a incidentes ante brechas de datos

La pregunta no es si seremos víctimas de un ataque, sino cuándo ocurrirá. Contar con un plan de respuesta a incidentes (IPR) es esencial para la seguridad de los datos y la protección de la información en cualquier organización. Un incidente de seguridad puede ocurrir en cualquier momento, por lo que es fundamental estar preparados para actuar de manera rápida y eficaz. La respuesta a incidentes abarca desde la identificación y contención del incidente, hasta la erradicación de la amenaza y la recuperación de los datos afectados.

Un buen plan de respuesta a incidentes (IRP) debe incluir procedimientos claros para notificar a las autoridades y a los afectados, cumpliendo así con las leyes y regulaciones de protección de datos. Además, es importante documentar cada paso del proceso para aprender de la experiencia y mejorar las medidas de seguridad en el futuro. De esta manera, las organizaciones pueden minimizar el impacto de los incidentes, proteger la información y reforzar la confianza de clientes y socios.

Monitoreo proactivo es vital

Durante años, muchas organizaciones confiaron en un enfoque reactivo: instalar un firewall, configurar respaldos automáticos y esperar que eso fuera suficiente. El problema es que los ataques actuales ya usan credenciales válidas robadas y obtenidas en la dark web.

El 2024 lo demostró con casos como Snowflake y el MOAB: credenciales expuestas en repositorios oscuros o configuraciones mínimas de acceso fueron la puerta de entrada para incidentes globales. Ningún firewall podía detener que un atacante entrara con una contraseña válida.

Por eso, hoy la clave está en el monitoreo proactivo:

- Alertas de credenciales expuestas: necesitas saber si usuarios de tu dominio aparecen en dumps como los de MOAB. Detectarlo antes que un atacante lo explote puede ahorrarte millones.

- Visibilidad de endpoints en tiempo real: no basta con saber cuántos dispositivos tienes, sino también dónde están, en qué estado se encuentran y si cumplen con tus políticas de seguridad.

- Detección de comportamientos anómalos: un dispositivo que accede desde una ubicación inesperada, un intento de conexión fuera del horario laboral o un cambio no autorizado en la configuración deben disparar alarmas inmediatas.

- Auditoría continua: los logs no solo sirven para revisar qué pasó después de un incidente; también permiten demostrar cumplimiento frente a reguladores como GDPR, LGPD o Ley 21.663.

Regulaciones de seguridad de datos que no puedes ignorar

La seguridad de datos ya no es solo una buena práctica: está respaldada por marcos regulatorios que exigen cumplimiento estricto. No atenderlos puede significar multas millonarias, pérdida de licencias e incluso acciones legales. Aquí te compartimos algunas de las regulaciones más importantes relacionadas con la seguridad de los datos:

Europa

- GDPR (Reglamento General de Protección de Datos): protege datos personales de ciudadanos de la UE y aplica a cualquier empresa que procese su información, sin importar dónde opere.

Estados unidos

- HIPAA (Health Insurance Portability and Accountability Act): regula el manejo de datos médicos en el sector salud.

- FERPA (Family Educational Rights and Privacy Act): protege datos académicos de estudiantes.

- PCI-DSS: obligatorio para empresas que procesan pagos con tarjeta.

- Ley Federal de Gestión de Seguridad de la Información (FISMA): Esta ley rige la seguridad de la información para el gobierno de EE. UU. y establece las protecciones y políticas de ciberseguridad que deben seguir las agencias federales.

- Ley Sarbanes-Oxley (SOX): Diseñada para proteger a los inversores contra el fraude corporativo, esta ley también incluye aspectos de seguridad de datos, ya que una brecha de datos puede afectar significativamente el valor de las acciones de una empresa.

Chile

- Ley Marco de Ciberseguridad (Ley 21.663): Obliga a los operadores de servicios esenciales (OSE) y los de importancia vital (OIV) a reportar incidentes en 3 horas y a contar con planes de seguridad y continuidad.

- Nueva Ley de Protección de Datos Personales (Ley 21.719): Inspirada en la GDPR, esta nueva normativa obliga a las empresas e instituciones fortalecer sus procesos de protección de datos, de igual manera que se establece la creación de la Agencia de Protección de Datos Personales quien se encargará de emitir multas por incumplimiento.

Brasil

- LGPD (Lei Geral de Proteção de Dados – Ley 13.709/2018): Equivalente al GDPR, regula el uso de datos personales en todo el país, con multas de hasta el 2% de los ingresos de la empresa (máximo 50 millones de reales por infracción).

México

- LFPDPPP (Ley Federal de Protección de Datos Personales en Posesión de los Particulares – 2010): Regula el tratamiento de datos personales en el sector privado. Supervisa el INAI (Instituto Nacional de Transparencia, Acceso a la Información y Protección de Datos Personales), que puede imponer sanciones económicas y administrativas.

Estas regulaciones no solo obligan a implementar controles de seguridad de datos, también exigen auditorías, registros de actividad y notificación de incidentes

Seguridad de datos vs. privacidad de datos

Tanto la seguridad de los datos como la privacidad de los datos son esenciales para proteger la información sensible, pero cada una aborda cuestiones diferentes:

- Seguridad de los datos: Se refiere a la protección de la información contra el acceso no autorizado, el robo, la destrucción o la alteración. Esto incluye el uso de controles de seguridad como cifrado y supervisión para garantizar la confidencialidad, integridad y disponibilidad de los datos.

- Privacidad de los datos: Se centra en el derecho de una persona a controlar cómo se recopila, utiliza y comparte su información personal. Esto abarca la prevención de la divulgación no autorizada o el mal uso de dicha información.

En resumen, la principal diferencia es que la privacidad de los datos defiende el derecho de una persona a mantener su información confidencial, mientras que la seguridad de los datos se ocupa de proteger esa información contra el acceso no autorizado y otras actividades maliciosas.

Prey como aliado para reforzar tu seguridad de datos

Con los breaches recientes, los IT managers no buscan solo visibilidad, buscan control real sobre sus datos y flota. Prey es una solución esencial que rastrea, protege y gestiona los dispositivos de tu empresa, no importan en el lugar en que tu flota se maneje, Prey establece diversos controles de seguridad que ante cualquier comportamiento anómalo pueda alertar y automatizar dichos controles:

- Rastreo geolocalizados con geocercas que permitan deployar acciones cuando estén en zonas no autorizadas

- Cifrado remoto con BitLocker para evitar que dispositivos robados se conviertan en un breach.

- Borrado y bloqueo remoto ante pérdida o robo físico.

- Breach Monitoring que alerta cuando credenciales o información relacionada de tu dominio aparecen en dumps como MOAB, en la dark web.

- Logs auditables e historial de ubicaciones para demostrar cumplimiento ante GDPR, HIPAA o Ley 21.663.

Conclusiones sobre la seguridad de los datos

La seguridad de los datos es un proceso continuo y esencial para que tanto las personas como las organizaciones mantengan la integridad y confidencialidad de su información. Dado que las amenazas y vulnerabilidades cambian constantemente, es crucial realizar un monitoreo constante, aplicar actualizaciones y proporcionar capacitación. Por eso, es fundamental desarrollar y mantener un plan de seguridad de datos que se adapte a las necesidades y regulaciones legales en evolución de tu empresa, lo que ayuda a prevenir brechas de datos.

No existe una solución universal para la seguridad de los datos; requiere un enfoque adaptado a las necesidades y desafíos específicos de cada organización. Cada persona puede contribuir a esta seguridad siguiendo buenas prácticas de ciberseguridad, como utilizar contraseñas seguras, evitar redes Wi-Fi públicas y estar alerta ante posibles estafas de phishing.

¿Listo para fortalecer tu estrategia de seguridad de datos?

Solicita una demo con nuestro equipo y descubre cómo Prey te ayuda a reducir riesgos antes de que aparezcan en los titulares.