Antes de hablar de cumplimiento, multas o fiscalizaciones, hay una pregunta más básica que muchas organizaciones en Chile todavía no saben responder con certeza: ¿Dónde están realmente nuestros datos personales?

No en el papel. No en el organigrama. No en la política interna. En la operación real.

La Ley 21.719 establece un principio claro: la responsabilidad es demostrable. No basta con declarar buenas intenciones. Hay que probar que se sabe qué datos existen, dónde viven, quién los usa y sobre qué base legal.

Ahí es donde el inventario de datos y el Registro de Actividades de Tratamiento (RAT) dejan de ser trámites administrativos y se convierten en infraestructura mínima de cumplimiento.

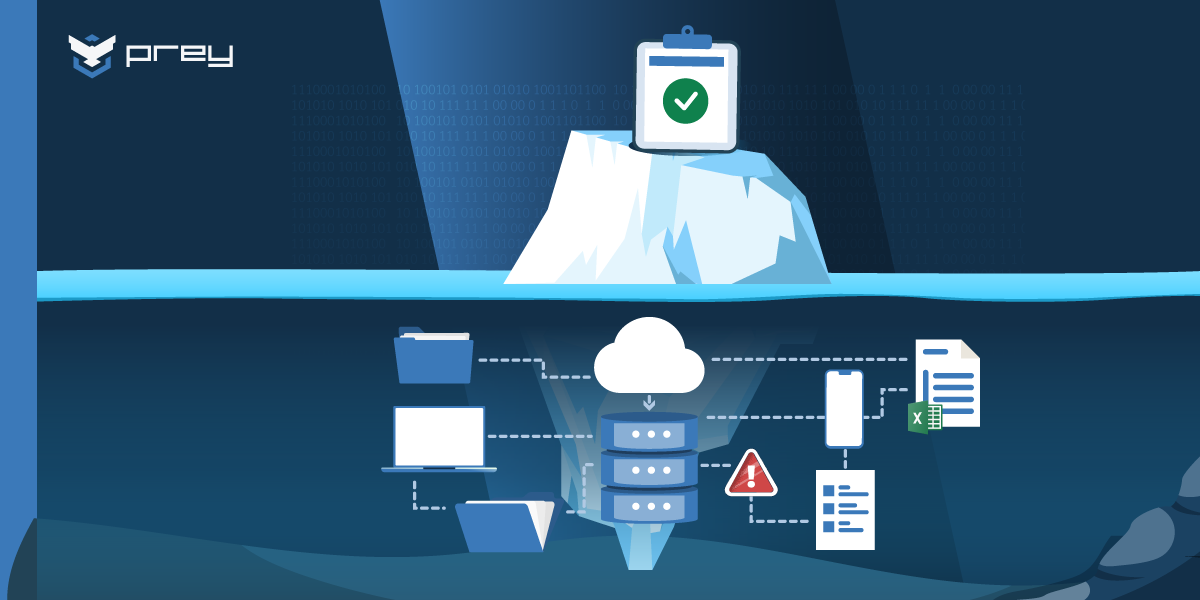

Pero hay un problema: muchas empresas están construyendo su RAT sin haber resuelto primero la visibilidad real de sus datos, especialmente en dispositivos y entornos descentralizados.

Y ahí es donde el cumplimiento se vuelve frágil.

El error más común: construir el RAT sin tener un inventario operativo

En muchas organizaciones, el RAT se convierte en el primer entregable visible del programa de cumplimiento. Se percibe como “la obligación formal” el documento que eventualmente pedirá la autoridad.

El problema es que el RAT no es el punto de partida. Es la formalización jurídica de algo que ya debería estar mapeado técnicamente.

Cuando se construye un RAT sin haber realizado antes un levantamiento profundo del inventario de datos, aparecen distorsiones inevitables:

- Las finalidades se redactan de forma amplia y genérica.

- Los flujos informales no quedan documentados.

- Se omiten las herramientas SaaS adoptadas por las áreas.

- Se subestiman las exportaciones locales de bases de datos.

- Se ignoran los dispositivos personales con acceso a información sensible.

El resultado es un registro que “cumple” en apariencia, pero no refleja la realidad operativa.

En un escenario de fiscalización o de incidente, esa brecha entre el documento y la operación es lo primero que queda en evidencia.

Un inventario real obliga a responder preguntas que incomodan, pero que son esenciales:

- ¿En qué sistemas concretos reside la información?

- ¿Puede descargarse localmente?

- ¿En qué dispositivos se almacena?

- ¿Está cifrada?

- ¿Quién tiene acceso efectivo fuera del perímetro tradicional?

Sin esas respuestas, el RAT se convierte en una declaración aspiracional.

¿Qué es un inventario de datos personales? El punto de partida técnico.

El inventario de datos personales actúa como el mapa estructural técnico de la organización, identificando cada activo de información desde su captura hasta su eliminación. Es el cimiento ineludible de cualquier estrategia de privacidad, pues aporta visibilidad operativa real.

Su función principal es responder con precisión a las interrogantes críticas del negocio: ¿qué datos poseemos?, ¿cuál es su finalidad?, ¿quién accede a ellos? y ¿en qué repositorio residen exactamente?

Para que esta herramienta sea efectiva, un inventario moderno debe integrar los siguientes elementos:

- Procesos de negocio asociados: Identificación clara del proceso donde el dato se origina y se utiliza.

- Categorías de datos: Clasificación detallada que distingue entre información de identificación, financiera o sensible, permitiendo priorizar los niveles de riesgo.

- Sistemas y ubicaciones: Identificación exacta del repositorio donde descansa la información, ya sean servidores locales, nubes públicas, aplicaciones SaaS o archivos físicos.

- Flujos internos y externos: Rastreo del movimiento de los datos, incluyendo transferencias a otras áreas, proveedores, encargados de tratamiento o envíos internacionales.

- Plazos de conservación: Definición del ciclo de vida del dato, estipulando el tiempo de retención y las reglas para su eliminación segura.

- Medidas de seguridad aplicadas: Descripción de los controles técnicos y organizativos vigentes, como cifrado o gestión de accesos, asociados a cada conjunto de datos.

Pero aquí está el punto crítico que suele ignorarse en Chile: el inventario debe incluir los dispositivos que acceden, almacenan o procesan datos personales.

En entornos híbridos, BYOD y trabajo remoto, los datos no se limitan a servidores o nubes corporativas. Viven también en endpoints:

- Laptops sincronizadas con carpetas locales.

- Teléfonos con aplicaciones corporativas.

- Equipos personales con acceso a plataformas internas.

- Copias descargadas para trabajo offline.

Si el inventario no contempla esa capa de endpoints, está incompleto. Y si está incompleto, cualquier documento que se construya encima —incluido el RAT— estará debilitado.

El RAT: la capa jurídica sobre una base técnica

El Registro de Actividades de Tratamiento (RAT) funciona como la declaración maestra sobre el uso de la información personal. Mientras el inventario localiza el dato, el RAT justifica el "qué" y el "porqué" de su procesamiento, actuando como una versión ejecutiva enfocada en la licitud. Esta documentación constituye una obligación estándar en normativas internacionales y locales, y suele ser la primera evidencia de cumplimiento que solicitan los reguladores para verificar la legitimidad de las operaciones.

Ambos instrumentos son interdependientes y necesarios. El inventario aporta la granularidad técnica, dónde residen los archivos o servidores, mientras que el RAT proporciona la visión de gobernanza y cumplimiento legal. Gestionar la privacidad con solo uno de ellos deja a la organización expuesta: se tendría la ubicación física sin justificación jurídica, o una lista de intenciones legales sin anclaje en la realidad tecnológica.

Para cumplir su función de trazabilidad, un RAT robusto debe detallar:

- Finalidades: El propósito específico y explícito del uso (ej. gestión de nómina, envío de publicidad).

- Bases legales: La justificación jurídica que habilita el tratamiento (ej. consentimiento, ejecución de contrato, interés legítimo).

- Categorías de datos y titulares: Descripción de a quién pertenece la información (empleados, clientes) y qué tipos de datos se procesan.

- Terceros involucrados: Identificación de proveedores, encargados de tratamiento o cesionarios que reciben los datos.

- Medidas de seguridad: Protocolos técnicos y organizativos implementados para proteger la confidencialidad e integridad.

- Plazos de conservación: Tiempo definido de retención de la información antes de su eliminación segura o bloqueo.

Errores frecuentes al crear inventarios y RAT

La construcción del inventario y el RAT suele fallar cuando se aborda como un trámite burocrático estático en lugar de un proceso dinámico de gobernanza. La eficacia de estos instrumentos depende totalmente de su fidelidad con la realidad operativa; caer en omisiones o generalidades convierte el cumplimiento en una fachada sin valor ante una fiscalización o incidente.

Para garantizar la utilidad de estos documentos, es vital evitar los siguientes errores comunes:

- Hacerlos una sola vez y nunca actualizarlos: Tratar estos registros como una "foto" fija ignora la evolución del negocio. Un documento que no refleja las nuevas tecnologías o cambios en los procesos pierde su validez legal inmediatamente.

- No involucrar a áreas operativas: Asumir que los departamentos legal o de TI conocen todos los flujos es irreal. Sin el input directo de quienes usan los datos (Marketing, RRHH, Ventas), el mapa nacerá incompleto.

- Subestimar sistemas “menores”: Ignorar el Shadow IT es un riesgo crítico. Hojas de cálculo locales, formularios temporales o bases de datos departamentales suelen contener información sensible fuera de los controles de seguridad corporativos.

- Quedarse en definiciones genéricas: Usar descripciones amplias como "mejorar el servicio" impide evaluar la legalidad del tratamiento. La normativa exige especificidad para entender la lógica y proporcionalidad del uso de los datos.

- Copiar plantillas sin adaptarlas: Importar modelos prefabricados sin ajustarlos a la realidad organizacional genera inconsistencias obvias. Los reguladores detectan fácilmente cuando la documentación no coincide con la operativa real de la empresa.

Cómo construir un inventario de datos personales sin paralizar a tu equipo

Construir un inventario robusto requiere una metodología pragmática, alejada de la parálisis administrativa. El objetivo no es crear un documento perfecto, sino implementar un proceso ágil y estructurado que capture la realidad operativa sin entorpecer el negocio y fortalezca la seguridad de datos.

Al seguir pasos definidos, la organización logra visibilidad y cumplimiento de forma eficiente, transformando una obligación compleja en una rutina gestionable.

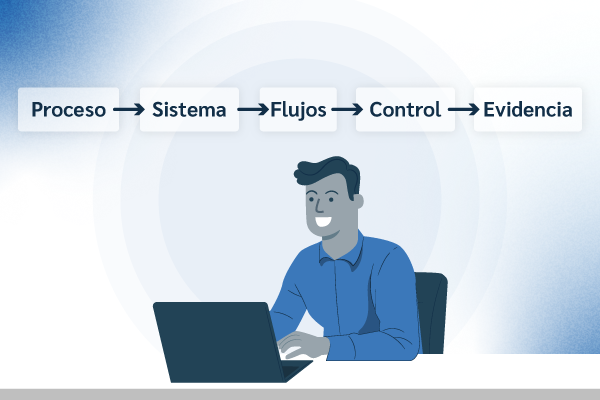

En esta etapa, es clave reconstruir la cadena completa:

Proceso → Sistema → Datos → Flujos → Control → Evidencia

El inventario no termina cuando identificas el dato y dónde vive. Termina cuando puedes demostrar cómo se protege.

Levantamiento inicial

El proceso inicia con la identificación exhaustiva de las fuentes de información asociadas a un proceso crítico del negocio —por ejemplo, nómina, clientes o facturación— en lugar de intentar mapear toda la empresa al mismo tiempo.

Clasificación de datos y análisis de flujos

Una vez identificadas las fuentes, la información debe segregarse según su nivel de criticidad y riesgo. Tratar todos los datos por igual es ineficiente; se debe distinguir entre información administrativa y categorías que requieren protección reforzada.

Sin embargo, clasificar el tipo de dato no es suficiente. También es necesario analizar cómo ese dato se mueve dentro y fuera de la organización.

Porque el riesgo no está solo en el dato. Está en el flujo.

Clasificación por tipo de dato

Estos son algunos de las clasificaciones comunes de datos:

- Datos identificativos: Información básica como nombre, RUT o número de pasaporte.

- Datos de contacto: Direcciones de correo electrónico, números telefónicos y domicilios.

- Datos económicos y financieros: Números de cuentas bancarias, historial de créditos o remuneraciones.

- Datos sociodemográficos: Fecha de nacimiento, género, nivel educativo o profesión.

- Datos sensibles: Categorías de protección especial, como datos de salud, biometría, afiliación sindical u opiniones políticas.

Esta clasificación permite priorizar qué procesos requieren controles más estrictos. Pero el siguiente paso es igualmente crítico.

Clasificación por flujo del dato

Cada categoría de dato debe analizarse según su recorrido operativo. Algunas preguntas clave:

- ¿El dato permanece dentro de un solo sistema o se exporta?

- ¿Se comparte entre áreas?

- ¿Se envía a proveedores externos?

- ¿Existe transferencia internacional?

- ¿Se descarga en dispositivos locales?

- ¿Se sincroniza automáticamente con aplicaciones móviles?

A partir de estas preguntas, puedes clasificar los flujos en distintos niveles de exposición:

- Flujos internos controlados: Datos que se mueven entre sistemas corporativos bajo control centralizado y con trazabilidad.

- Flujos internos no controlados: Exportaciones a Excel, copias locales, envíos por correo interno sin cifrado adicional.

- Flujos hacia terceros: Transferencias a proveedores, encargados de tratamiento, servicios cloud externos o integraciones API.

- Flujos descentralizados en endpoints: Datos que terminan almacenados o accesibles desde laptops, dispositivos móviles o equipos personales.

Esta segunda clasificación es la que normalmente revela los puntos ciegos.

Un dato financiero dentro del ERP puede estar bien protegido. Pero si se exporta mensualmente a un Excel en una laptop sin cifrado, el nivel de exposición cambia completamente.

Validación con equipos operativos

La validación cruzada con las áreas de negocio es indispensable para eliminar puntos ciegos. Asumir flujos desde una oficina central suele omitir prácticas reales, como exportaciones locales o usos no documentados. Confirmar la información directamente con los usuarios operativos transforma un documento teórico en un reflejo fiel de la actividad empresarial, cerrando la brecha entre la política y la ejecución.

Identificación de controles técnicos

Una vez identificados los datos y comprendidos sus flujos, la pregunta crítica deja de ser “dónde está el dato” y pasa a ser: ¿como se protege realmente?, ¿que controles técnicos de protección existen?

Aquí es donde el inventario deja de ser descriptivo y se convierte en una herramienta de gestión de riesgo.

Cada flujo identificado debería ir acompañado de preguntas concretas:

- ¿El sistema tiene control de acceso basado en roles?

- ¿Los datos están cifrados en reposo y en tránsito?

- ¿Se registran logs de acceso?

- ¿Los dispositivos que acceden están gestionados?

- ¿Se puede ejecutar un borrado remoto en caso de pérdida?

- ¿Existen restricciones de descarga o exportación?

El objetivo no es asumir que existe control, sino verificarlo.

Por ejemplo, un dato sensible almacenado en un sistema central puede estar protegido por autenticación robusta. Sin embargo, si ese dato se exporta a un archivo local en un equipo sin cifrado o sin gestión centralizada, el control cambia radicalmente.

El riesgo no está en el sistema. Está en el último punto del flujo.

Por eso, cada flujo identificado debe vincularse explícitamente con:

- El control técnico aplicado.

- El responsable del control.

- La evidencia disponible para demostrar que ese control funciona.

Elementos de evidencia: lo que realmente pedirá la autoridad

El inventario no solo debe indicar que “existe cifrado” o que “hay control de acceso”. Debe permitir demostrarlo.

En el marco de la Ley 21.719, la carga de la prueba recae sobre la organización. Declarar que existe un control no es suficiente: debe poder acreditarse.

Algunos ejemplos de evidencia concreta:

- Logs de acceso a sistemas.

- Registros de auditoría.

- Reportes de cifrado activo en dispositivos.

- Políticas aplicadas a endpoints.

- Historial de borrados remotos ejecutados.

- Configuraciones documentadas de seguridad.

En un entorno regulatorio como el chileno, donde la responsabilidad es demostrable, la diferencia entre tener un control y poder probarlo es crítica.

Un inventario maduro no solo mapea datos. Conecta datos con controles verificables. Y esa conexión es lo que transforma el cumplimiento en algo demostrable, no en algo declarativo.

El punto ciego: dispositivos y la necesidad de MDM

Un inventario de datos efectivo no puede limitarse a servidores y nubes; debe incluir también los dispositivos que acceden, almacenan o sincronizan esa información. En entornos híbridos y BYOD, laptops y teléfonos móviles se convierten en repositorios descentralizados de datos personales. Si el inventario no contempla esta capa, la visibilidad es parcial y el riesgo está subestimado.

El problema no suele estar en el sistema central, sino en el último punto del flujo. Una base de clientes puede estar protegida dentro del CRM, pero si se exporta a un archivo local en un equipo sin cifrado o sin gestión centralizada, el nivel de exposición cambia por completo. En ese momento, el dato ya no vive solo en el servidor: vive en un endpoint.

Aquí es donde las soluciones de gestión de dispositivos móviles (MDM) pasan de ser una herramienta operativa a una infraestructura de cumplimiento. Un MDM permite identificar qué dispositivos acceden a información crítica, aplicar políticas de seguridad, ejecutar bloqueos o borrados remotos y, sobre todo, generar evidencia verificable.

En el marco de la Ley 21.719, no basta con declarar que los datos están protegidos. La organización debe poder demostrar control efectivo. Integrar los dispositivos dentro del inventario no es un detalle técnico: es lo que convierte el cumplimiento en algo demostrable y no meramente declarativo.

Qué gana la organización cuando hace bien estas dos tareas

Implementar correctamente el inventario y el RAT no es solo cumplir con la Ley 21.719. Es pasar de una gestión reactiva a una gestión basada en la visibilidad y el control.

Cuando la organización sabe exactamente qué datos trata, en qué procesos se utilizan, cómo fluyen y qué controles técnicos los protegen, deja de improvisar. Las decisiones de seguridad ya no se toman por intuición, sino con base en evidencia.

Los beneficios concretos son claros:

- Control real del riesgo: Identificar dónde se encuentran los datos críticos permite priorizar controles técnicos donde realmente importa, en lugar de distribuir el presupuesto de forma indiscriminada.

- Preparación ante auditorías y fiscalizaciones: Tener trazabilidad desde el proceso hasta la evidencia técnica reduce la fricción, los tiempos de respuesta y la exposición regulatoria.

- Respuesta más rápida ante incidentes: Saber qué datos estaban involucrados y en qué dispositivos permite evaluar el impacto y notificar dentro de los plazos legales sin especulación.

- Menos dependencia de personas clave: El conocimiento deja de estar en la memoria de un administrador y pasa a estar documentado y estructurado.

- Base para automatizar controles: Herramientas como MDM, DLP, EDR o políticas de restricción solo funcionan correctamente cuando el inventario define qué proteger y dónde.

El inventario bien construido no es burocracia. Es arquitectura de control.

Visibilidad total como ventaja competitiva

En el nuevo escenario regulatorio chileno, el cumplimiento no se sostiene con políticas declarativas. Se sostiene con evidencia.

El inventario de datos y el RAT constituyen hoy la infraestructura mínima viable del cumplimiento. Pero su verdadero valor aparece cuando conectan procesos, sistemas, dispositivos y controles en una cadena verificable, demostrando un control real ante la autoridad, anticipándose a riesgos y operando con mayor certeza. Sin ese mapa, la seguridad es reactiva.

En un entorno en el que la carga de la prueba recae en la empresa, la visibilidad deja de ser una mejora operativa. Se convierte en una condición para competir y para sostener la confianza del mercado.