Imagina que todos los archivos críticos de tu empresa desaparecen en segundos. Desde bases de datos de clientes hasta informes financieros y contratos clave, todo inaccesible. No fue un error humano, ni una actualización fallida: fue un ciberataque. ¿Estarías preparado para recuperarlo todo… o tu negocio se detendría por completo? Por eso, la importancia de proteger los datos radica en evitar el tiempo de inactividad y garantizar la continuidad de los negocios.

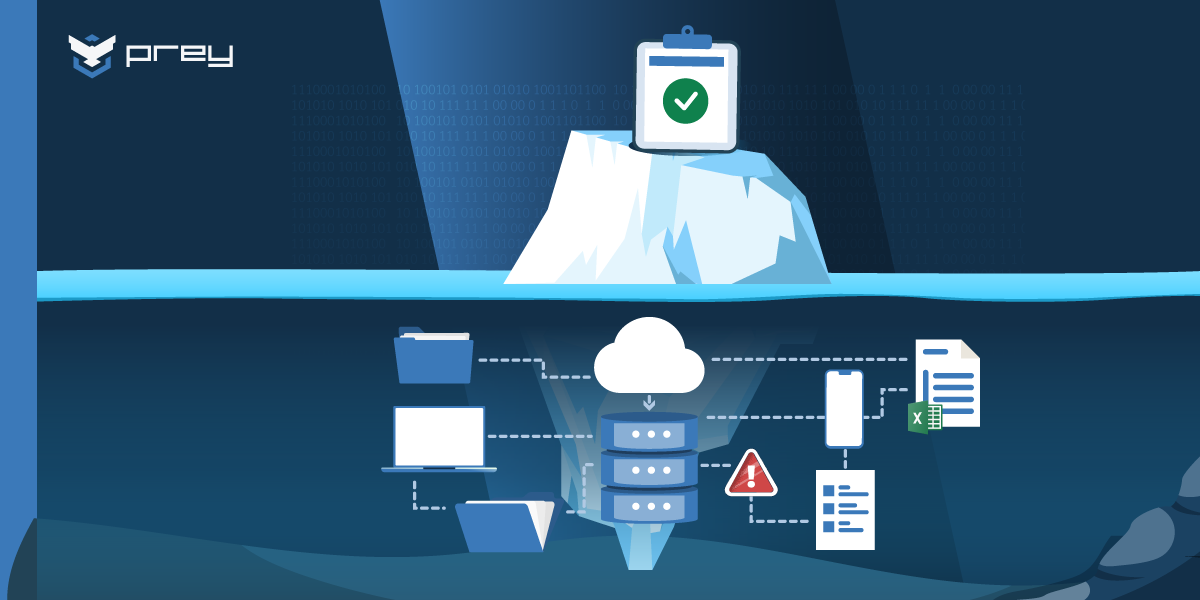

La recuperación de datos empresariales no es solo una medida técnica: es una pieza fundamental de la continuidad operativa. En un entorno donde las amenazas digitales, los errores humanos y las fallas de hardware son moneda común, la importancia de contar con un plan sólido de recuperación de datos ya no es opcional, sino imprescindible.

Muchas empresas creen que con hacer copias de seguridad “de vez en cuando” es suficiente. Pero cuando ocurre una crisis real, improvisar no es una estrategia. Recuperar los datos adecuados, en el momento adecuado y sin comprometer la seguridad, requiere planificación, herramientas confiables y una visión preventiva.

En este artículo, exploramos qué implica un buen plan de recuperación de datos, por qué es crucial para tu empresa y cómo soluciones como Prey pueden ayudarte a proteger dispositivos clave y asegurar que tu información esté siempre bajo control. La recuperación de datos es relevante para todo tipo de negocios, desde pequeñas empresas hasta grandes corporaciones.

¿Qué es la recuperación de datos y en qué consiste?

La recuperación de datos es el proceso de restaurar información que se ha perdido, dañado, eliminado o vuelto inaccesible debido a una falla técnica, un error humano, un ciberataque o incluso un desastre natural. Existen diferentes casos de pérdida de datos, como la eliminación accidental, la corrupción de archivos o la pérdida de particiones, lo que requiere soluciones versátiles para cada situación. En el contexto empresarial, va mucho más allá de simplemente “recuperar archivos”: se trata de restablecer operaciones críticas sin afectar la continuidad del negocio.

Este proceso puede implicar acciones simples, como restaurar una carpeta desde un respaldo en la nube, o complejas, como reconstruir servidores completos afectados por ransomware u otros problemas como fallos de hardware o errores en el sistema operativo. Lo más importante es que no se puede recuperar lo que nunca se respaldó correctamente ni lo que no se identificó como crítico desde el inicio. Además, en la recuperación de sistemas completos, es fundamental restaurar el sistema operativo para garantizar el funcionamiento adecuado del equipo.

Diferencia entre respaldo y recuperación

Es común confundir respaldo (backup) con recuperación (recovery), pero no son lo mismo:

- El respaldo consiste en realizar copias de seguridad periódicas de datos importantes para su protección y para facilitar la recuperación en caso de incidentes.

- La recuperación es el proceso de acceder a esa copia de seguridad y restaurarla de forma rápida y segura tras una pérdida.

Tener copias sin un plan de recuperación bien estructurado es como tener extintores sin saber cómo usarlos.

Tipos de recuperación más comunes

- Recuperación de archivos puntuales: permite restaurar archivos eliminados o dañados, incluyendo fotos, imágenes y documentos en diferentes formatos. Es posible recuperar fotos y archivos de imágenes como JPEG, PNG o GIF, así como versiones anteriores de archivos almacenados en discos duros, dispositivos de almacenamiento o discos externos.

- Recuperación de sistemas completos: implica la restauración de la imagen del sistema operativo y la recuperación de datos en discos duros, discos RAID o particiones dañadas. Este proceso permite reinstalar y configurar software tras una falla grave, asegurando que la imagen del sistema y los archivos críticos sean restaurados correctamente.

- Recuperación de endpoints corporativos: abarca la restauración de datos en computadoras, servidores y dispositivos de almacenamiento, como laptops, computadoras de escritorio, tablets o móviles perdidos o robados que contienen información sensible. Los endpoints son fundamentales en la estrategia de protección y recuperación de datos empresariales.

- Recuperación en la nube: facilita el acceso y restauración de respaldos almacenados en entornos externos, permitiendo recuperar bases de datos, correos electrónicos y archivos desde diferentes dispositivos de almacenamiento, como discos duros, servidores o computadoras.

La recuperación puede realizarse en computadoras, endpoints y servidores afectados por fallos en discos duros, garantizando la continuidad operativa y la protección de la información.

En cualquier caso, el éxito del proceso dependerá de qué tan preparado esté tu negocio… y de qué tan bien hayas elegido tus herramientas de respaldo y recuperación.

¿Por qué es crucial para las empresas tener un plan de recuperación de datos?

Los datos representan activos clave para cualquier empresa, ya que incluyen información sensible como datos de clientes, reportes financieros, propiedad intelectual y operaciones internas. Proteger estos activos es fundamental para garantizar la continuidad del negocio. Un fallo en los sistemas puede afectar a todas las partes interesadas, desde usuarios internos hasta clientes y socios, generando problemas que impactan la reputación y la confianza en la organización. Además, la pérdida de acceso a estos activos puede convertirse en un problema grave para las operaciones diarias.

Contar con un plan de recuperación y respaldo, gestionado por un proveedor o proveedores especializados en servicios de datos en la nube, permite adaptar la capacidad de almacenamiento y recuperación según las necesidades de la empresa. El seguimiento constante de los respaldos y la gestión eficiente de los datos en la nube aseguran que los usuarios puedan recuperar su información de manera rápida y precisa, minimizando el impacto de cualquier incidente.

Existen diferentes maneras y maneras de proteger los datos y minimizar el tiempo de inactividad, desde soluciones locales hasta servicios en la nube, cada una con su propio enfoque para afrontar los problemas y evitar que un fallo ocasione pérdidas irreparables. No tener un plan adecuado puede derivar en problemas recurrentes y en la pérdida de confianza de las partes interesadas.

Gracias a la confianza de nuestros clientes y usuarios en nuestro servicio de recuperación, podemos seguir ofreciendo soluciones seguras y eficientes para proteger los activos más valiosos de su empresa.

Riesgos reales que pueden afectar a cualquier empresa:

- Errores humanos: eliminar archivos sin querer, sobrescribir documentos, mal configurar respaldos o provocar problemas que dificulten la recuperación de datos.

- Ciberataques: como el ransomware, que cifra todos los datos y exige un rescate para recuperarlos, generando problemas graves de acceso y seguridad.

- Fallas técnicas: discos duros dañados, servidores que colapsan, fallos del sistema, fallo del software o fallos en el hardware, así como sistemas que se corrompen tras una actualización.

- Desastres naturales o robos: incendios, inundaciones o pérdida física de equipos, que pueden causar problemas de acceso y recuperación de la información.

Ninguna empresa, sin importar su tamaño o industria, está exenta de estos riesgos. Y lo que determina si podrá continuar operando sin interrupciones no es la suerte… es la preparación.

Datos que no se pueden ignorar:

- Según IBM, el costo promedio de una pérdida de datos por ciberataque puede superar los $4 millones de dólares.

- Estudios de Datto revelan que el 91% de las pymes no se recuperarían fácilmente tras una pérdida masiva de información, y que incidentes de pérdida de datos pueden ocurrir varias veces al año en empresas de todos los tamaños.

- El 60% de las empresas que pierden sus datos críticos por más de 10 días cierran en los siguientes 6 meses.

La recuperación de datos es una parte vital de la estrategia de ciberseguridad

No se trata solo de tener copias de seguridad: se trata de saber exactamente cómo, cuándo y desde dónde restaurar esa información. La seguridad y recuperación deben ser parte integral de la estrategia, implementando soluciones que protejan los datos críticos ante desastres, ataques cibernéticos o errores humanos. Además, definir un RPO (objetivo de punto de recuperación) claro permite garantizar que la antigüedad de los datos respaldados no exceda un límite aceptable, minimizando la pérdida de información y asegurando la continuidad operacional. Las empresas que incluyen la recuperación de datos dentro de su estrategia de seguridad tienen una ventaja significativa frente a incidentes inesperados.

Elementos clave de un plan de recuperación de datos corporativos

Contar con respaldos automáticos no es suficiente si no sabes qué restaurar, en qué orden y con qué herramientas o aplicación especializada. Un buen plan de recuperación de datos corporativos es como un mapa detallado que guía cada paso después de una pérdida: rápido, preciso y seguro, siempre considerando la capacidad de la infraestructura para soportar la recuperación de datos de manera eficiente.

Estos son los pilares fundamentales que debe incluir cualquier estrategia empresarial sólida:

1. Identificación de datos críticos

Antes de pensar en respaldar, hay que identificar qué datos son esenciales para la operación del negocio. No todo tiene el mismo nivel de prioridad.

- ¿Qué sistemas deben funcionar primero?

- ¿Qué datos no pueden perderse bajo ninguna circunstancia?

- ¿Qué equipos o usuarios manejan la información más sensible?

Esta etapa es clave para asignar prioridades y definir estrategias de respaldo diferenciadas. Además, es fundamental que los datos críticos sean transferidos a un estado activo durante la recuperación, asegurando así que estén disponibles de inmediato y sin demoras innecesarias.

2. Políticas de respaldo claras

No basta con hacer backups, hay que definir el cómo, cuándo, dónde y quién:

- Frecuencia: diaria, semanal, incremental o continua.

- Ubicación: local, externa (offsite), nube o una combinación.

- Tipo: respaldo completo, diferencial o incremental.

- Accesibilidad: ¿quién puede acceder y restaurar qué información?

- Seguimiento: es fundamental llevar un seguimiento de las copias de seguridad y restauraciones, registrando fechas y cambios para asegurar un monitoreo efectivo y una recuperación precisa.

Establecer estas políticas reduce riesgos y acelera el tiempo de recuperación en momentos críticos.

3. Roles y responsables definidos

En caso de pérdida de datos, el tiempo es clave. Tener un equipo designado y capacitado para ejecutar el plan de recuperación evita errores y retrasos innecesarios.

- ¿Quién lidera el proceso?

- ¿A quién se reportan fallos o incidentes?

- ¿Qué acciones debe ejecutar cada área o persona?

Documentar y practicar estos roles es tan importante como tener los respaldos.

4. Pruebas periódicas del plan

Un plan que nunca se prueba, simplemente no funciona. Las simulaciones regulares permiten:

- Verificar que los respaldos se están generando correctamente

- Medir el tiempo real de restauración

- Identificar puntos débiles en infraestructura o procesos

- Capacitar al equipo en escenarios reales

Esto convierte la recuperación en un proceso seguro, no en una apuesta a ciegas.

5. Revisión y actualización constante

El entorno empresarial y tecnológico cambia todo el tiempo. Por eso, tu plan de recuperación debe ser dinámico y flexible, con revisiones programadas para adaptarse a:

- Nuevos sistemas o aplicaciones, incluyendo la aplicación de herramientas o tecnologías actualizadas

- Cambios en la infraestructura

- Expansión de la empresa

- Nuevas amenazas de ciberseguridad

- La necesidad de revisar los proveedores de servicios de recuperación y almacenamiento en la nube

Un plan bien diseñado no solo protege los datos, sino que protege la reputación, la confianza del cliente y la continuidad del negocio.

¿Qué pasa si no tienes un plan de recuperación de datos?

Muchas empresas creen que la pérdida de datos es un riesgo improbable… hasta que ocurre. Y cuando pasa, los efectos pueden ser devastadores. No tener un plan de recuperación de datos es como caminar en la cuerda floja sin red de seguridad: la interrupción del servicio, la pérdida de información crítica y la paralización de operaciones pueden tener consecuencias graves.

Además, la falta de recuperación puede afectar a todas las partes interesadas, dañando la confianza de clientes, empleados y socios, así como la reputación de la empresa.

Consecuencias directas de no estar preparado:

- Interrupción de operaciones: los equipos no pueden trabajar, los servicios se detienen y los clientes se ven afectados.

- Pérdida de información crítica: contratos, bases de datos, documentos legales… todo puede desaparecer.

- Costos inesperados: desde gastos en recuperación urgente hasta sanciones legales por incumplimiento de normativas como la GDPR.

- Daño reputacional: la confianza del cliente se pierde rápido cuando saben que sus datos no estaban protegidos.

- Desventaja frente a la competencia: mientras tu empresa intenta recuperarse, otros siguen operando con normalidad.

Un ejemplo típico:

Una pyme sufre un ataque de ransomware. No cuenta con respaldos recientes ni una política clara de recuperación. El equipo IT improvisa durante horas. Se pierden semanas de trabajo, se paga un rescate elevado, y aún así no se logra recuperar toda la información. El resultado: pérdidas económicas, clientes insatisfechos y meses de recuperación.

Recuerda:

Tener copias de seguridad no es lo mismo que tener un plan.

Un plan te dice qué hacer, cuándo hacerlo y cómo recuperarte rápido.

Prevenir cuesta menos que remediar. Y cuando los datos son el corazón de tu negocio, un buen plan de recuperación puede marcar la diferencia entre una pausa… y un cierre.

Buenas prácticas para fortalecer tu recuperación de datos

Tener un plan es solo el primer paso. Para que sea realmente efectivo ante cualquier incidente, tu estrategia de recuperación debe ir acompañada de buenas prácticas operativas y tecnológicas que refuercen cada eslabón del proceso.

Aquí te compartimos las más importantes:

1. Automatiza tus respaldos con soluciones centralizadas

Confiar en procesos manuales es arriesgado. Implementar respaldo automático mediante una aplicación especializada garantiza que la información se copie de forma periódica y sin errores humanos. Lo ideal es usar soluciones centralizadas que permitan monitorear todos los respaldos desde una sola interfaz, incluso si tienes múltiples dispositivos o sedes.

2. Usa almacenamiento externo y en la nube

Contar con copias redundantes fuera de tu red local es clave para evitar la pérdida total en caso de fallos graves, robos o desastres físicos. Los servicios de respaldo en la nube ofrecen la capacidad de almacenar grandes volúmenes de datos en la nube, permitiendo ampliar o reducir el espacio según las necesidades de la empresa y garantizando la seguridad y disponibilidad de la información. La mejor práctica es aplicar la regla del 3-2-1:

- 3 copias de tus datos

- 2 almacenadas en medios diferentes

- 1 en una ubicación offsite o en la nube

3. Capacita a tu equipo para actuar ante incidentes

No basta con que el área de IT sepa qué hacer. Toda la organización debe estar consciente del protocolo de recuperación, desde cómo reportar una pérdida hasta cómo evitar errores comunes. La concientización empresarial es una defensa activa frente a amenazas internas y externas.

4. Usa herramientas que integren seguridad, gestión y recuperación

La recuperación de datos no debe estar aislada de la seguridad general de tu empresa. Herramientas que combinen funcionalidades como gestión de endpoints, cifrado, localización, borrado remoto, respaldo inteligente e integren seguridad y recuperación permiten una protección completa y reaccionar rápidamente cuando un dispositivo es comprometido o perdido.

Esto es especialmente importante en entornos BYOD o de trabajo híbrido, donde los datos se distribuyen entre múltiples dispositivos.

5. Audita y mejora tu estrategia con regularidad

Haz pruebas de recuperación cada cierto tiempo y realiza un seguimiento continuo para asegurarte de que las políticas sigan alineadas con el crecimiento del negocio. Lo que funcionaba hace un año podría no ser suficiente hoy. Actualizar tu enfoque y mantener un seguimiento adecuado es parte de lograr una recuperación de datos efectiva y resiliente.

Pequeñas mejoras constantes pueden marcar una gran diferencia cuando ocurre un incidente. Cuanto más sólido sea tu enfoque, más rápido y con menos impacto podrás volver a operar.

Checklist rápida: evalúa tu plan actual de recuperación de datos

¿Tu empresa realmente está preparada para enfrentar una pérdida de datos?

Usa esta lista de verificación, o apóyate en una aplicación especializada, para analizar el estado actual de tu estrategia de recuperación. Si respondes “no” a más de una pregunta, es momento de revisar tu plan y fortalecerlo.

Datos críticos y prioridades

- ¿Tienes claramente identificados los datos y sistemas más críticos para la operación de tu negocio?

- ¿Sabes qué información debe recuperarse primero en caso de una emergencia?

Respaldos y recuperación técnica

- ¿Tus respaldos son automáticos, consistentes y probados regularmente?

- ¿Tienes al menos una copia offsite o en la nube actualizada?

- ¿Puedes restaurar tus datos desde cualquier dispositivo de almacenamiento comprometido o robado de forma segura?

Recursos y equipo de respuesta

- ¿Tu equipo sabe quién debe actuar y qué hacer ante una pérdida de datos?

- ¿Existe un protocolo documentado y accesible para actuar en caso de incidente?

Tecnología y monitoreo

- ¿Utilizas alguna aplicación o herramienta que permita administrar, proteger y recuperar datos desde una consola central?

- ¿Recibes alertas automáticas si ocurre una falla en el sistema de respaldo?

Mejora continua

- ¿Revisas y actualizas tu plan de recuperación al menos cada 6 meses?

- ¿Realizas pruebas simuladas para validar la efectividad del plan?

¿Quieres un formato descargable para compartir con tu equipo?

Descarga la Guía de Autoevaluación de Recuperación de Datos Empresariales en PDF:

[Descargar Checklist en PDF]

¿Cómo ayuda Prey a fortalecer tu estrategia de recuperación de datos?

Una estrategia de recuperación de datos no solo se trata de respaldos; también se trata de tener control total sobre los dispositivos que almacenan y acceden a esa información.

Ahí es donde Prey entra en juego.

Prey es un servicio integral de seguridad y recuperación que te permite proteger, localizar, recuperar o eliminar datos de forma remota en caso de incidentes, todo desde una sola plataforma. Como proveedor de soluciones de recuperación de datos, Prey garantiza la gestión y disponibilidad de la información, convirtiéndose en una herramienta clave para complementar y fortalecer tu plan de recuperación de datos.

Funcionalidades clave para la recuperación de datos:

- Geolocalización en tiempo real: localiza laptops, tablets y smartphones corporativos extraviados o robados.

- Bloqueo remoto de dispositivos: evita accesos no autorizados mientras se define el siguiente paso.

- Borrado remoto de datos sensibles: elimina de forma segura la información contenida en dispositivos comprometidos.

- Informes de actividad y evidencia: genera reportes con evidencia visual y de uso para auditorías o investigaciones internas.

- Gestión centralizada de múltiples dispositivos: controla toda tu flota desde una sola consola, sin importar dónde estén tus empleados.

¿Para quién es ideal?

- Empresas con flotas móviles o remotas (BYOD o híbridas)

- Organizaciones que manejan información sensible o regulada

- Equipos de IT que necesitan responder rápido ante pérdidas o robos

Prey como parte de tu ecosistema de recuperación:

Prey no reemplaza tu solución de backup, la complementa. Mientras el respaldo garantiza la existencia de una copia de tus datos, Prey garantiza que puedas actuar inmediatamente si uno de tus dispositivos se pierde o cae en manos equivocadas.

Es una capa adicional de seguridad, gestión y control que te ayuda a reducir el impacto de una pérdida, mitigar riesgos y proteger la continuidad operativa.

¿Quieres saber cómo Prey puede adaptarse a tu empresa?

Solicita una demo personalizada o conoce nuestros planes empresariales →

Conclusión: anticiparse es la mejor estrategia

Perder información crítica ya no es un “posible escenario”. Es una amenaza real que ocurre a diario, desde grandes corporaciones hasta pequeñas empresas. La diferencia entre quienes se recuperan sin consecuencias y quienes ven su negocio en riesgo radica en una sola cosa: la preparación.

Un buen plan de recuperación de datos no solo protege archivos: protege tu reputación, la confianza de tus clientes, tus ingresos y la continuidad de tu operación. Y ese plan no puede quedarse en papel: debe estar respaldado por procesos claros, tecnología confiable y un equipo capacitado.

En ese camino, Prey se convierte en un aliado estratégico. Porque cuando un dispositivo se pierde, se compromete o deja de estar disponible, necesitas algo más que respaldos: necesitas control, velocidad y visibilidad.

¿Listo para fortalecer tu estrategia de recuperación de datos?

Descubre cómo Prey puede ayudarte a proteger tus dispositivos y mantener tu información segura, siempre.